Discover Digital Trasformation

Digital Trasformation

Digital Trasformation

Digital Trasformation

Author: Valerio Maria Murgolo

Subscribed: 2Played: 4Subscribe

Share

© Copyright Valerio Maria Murgolo

Description

Oggi una realtà aziendale per poter essere competitiva sul mercato deve essere data driven, raccogliere, monitorare, analizzare ed interpretare i dati; deve essere "open", deve essere orientata all'apertura, che crei una co-partecipazione e una co-creazione per generare idee innovative; deve essere agile, per essere molto più veloci nel prendere decisioni autonome e bisogna essere clienti centrici, l’utente è al centro di tutti i processi per poter intercettare i suoi bisogni e creare soddisfazione di valore nel lungo periodo.

156 Episodes

Reverse

Fare “acquisition” significa ottenere nuovi contatti di nuove persone, fino a qualche anno fa, nel Direct Marketing, voleva dire acquistare liste di anagrafiche da contattare, ma con l'avvento del on-line direct marketing, è diventato più rilevante conquistare utenti, nel senso che bisogna raggiungere utenti in target e profilati, che ti seguiranno nel tempo, e una volta acquisiti bisogna mantenerli.Diversa è la retention, intesa come l'attività di comunicazione verso i clienti già acquisiti.L'attenzione, quindi, si sposta dalla quantità di utenti acquisiti alla qualità di utenti acquisiti, quindi persone interessate ai nostri/prodotti o servizi, ai nostri valori condivisi, al nostro brand...

Tra le soft skills più richieste oggi c'è la capacità di risolvere i problemi.Rappresenta quel processo cognitivo che parte da un problema, e la sua analisi, per giungere alla risoluzione dello stesso.Secondo il rapporto Unioncamere del 2017, per il 49,6% delle aziende italiane il problem solving è una delle soft skills fondamentali nella fase di selezione dei candidati, insieme alla capacità comunicativa e a quella di lavorare in gruppo.Il processo prevede la definizione del problema, raccolta di tutte le informazioni, quali-quantitative, per l'analisi, la proposta di diverse soluzioni, la scelta della più impattante e sostenibile, definizione del piano di azione e attuazione.Ovviamente con l’entrata del digitale nelle nostre vite il problem solver è diventato un digital problem solver, come colui che è capace di risolvere problemi con l'ausilio di strumenti e soluzioni digitali...

Oramai la “rete” fa parte della nostra vita, tutti i giorni navighiamo online per effettuare ricerche, acquisti, condivisione, visitiamo siti, chattiamo, comunichiamo sui social network, ci informiamo…Per poter navigare e accedere a tutte le ricerche è necessario utilizzare un “navigatore”, detto browser.È un particolare programma per navigare in Internet che inoltra la richiesta di un documento alla rete e ne consente la visualizzazione una volta arrivato.Esistono diversi browser, ognuno con le proprie caratteristiche, il più usato è Google Chrome con 80% degli internauti, seguono Mozilla Firefox, MS Edge, Apple Safari e Internet Explorer.In quanto software presentano strutture con possibili entrate, in queste falle i cyber criminali sferrano i loro attacchi per estorcere informazioni o effettuare truffe...

Quanto è importante la reputazione del brand?Come gestire un danno reputazionale?Il rischio reputazionale è il rischio che un’azienda subisca un danno economico a causa della percezione negativa della sua immagine da parte dei suoi stakeholders.È normalmente considerato un rischio di secondo livello, ovvero derivato da un errore precedente, per la cui gravità o particolarità, si sfocia in una caduta di “fiducia” o “credibilità” e poiché derivante da eventi sfavorevoli riconducibili ad altre categorie di rischio, relative ad esempio all’area operativa, legale, di compliance o strategica...

Tra le tante definizioni attribuite all’IA, riporto quella del Parlamento Europeo sul proprio sito:“L’intelligenza artificiale (IA) è l’abilità di una macchina di mostrare capacità umane quali il ragionamento, l’apprendimento, la pianificazione e la creatività.”Quindi è la capacità di una macchina di risolvere problemi umani, imparando.Sono sistemi capaci di adattare il loro comportamento, mettendosi in relazione con l’ambiente, analizzando gli effetti delle azioni precedenti, imparando, e lavorando in autonomia, partendo da un data set iniziale...

Per conversione si intende un’azione alla quale possiamo attribuire, anche indirettamente, un valore economico.La compilazione di un form, il rilascio di una e-mail, l’iscrizione alla newsletter, la richiesta di un preventivo, un acquisto, sono tutte conversioni, quindi anche quelle azioni che richiedono del tempo per generare valore economico.

Per social engineering si indica lo studio del comportamento delle persone con lo scopo di individuare le debolezze o punti deboli, per poterle manipolare e carpirne informazioni utili, come numero di carta di credito, di conto corrente, accesso ai social network, password, e-mail e tanto altro.Si tratta quindi di tecniche che sfruttano la psicologia umana per estorcere informazioni con cui truffare utenti o rubarne l’identità.Studi recenti hanno dimostrato come questi attacchi si stanno rivolgendo soprattutto agli utenti di smartphone, perché il principale device utilizzato oggi, perché solitamente si interagisce in modo distratto e impulsivo, ma anche perché spesso i dispositivi mobili non mostrano sempre tutte le informazioni legate ad un sito o e-mail, hanno schermi piccoli e le interazioni sono semplificate...

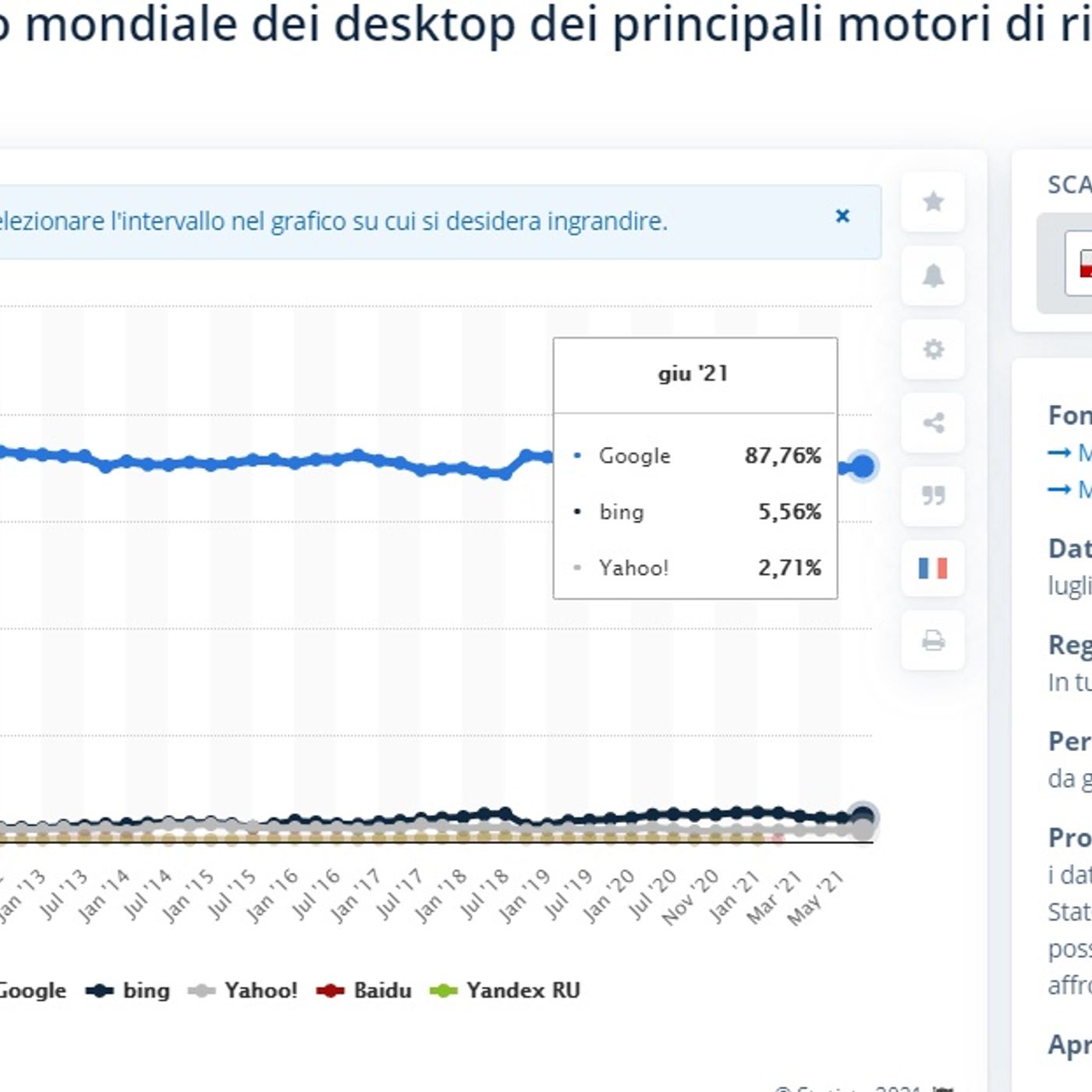

Google è veramente il motore di ricerca più usato dagli utenti?Come è distribuita la sua popolarità?Quali sono gli altri motori di ricerca?La risposta alla prima domanda è: sì.Google è il motore di ricerca più usato nel mondo!I dati di Statista, di giugno 2021, indicano una quota mondiale del 87,76% delle ricerche globali che passano da Google, il 5,56% da Bing, il 2,71€ da Yahoo...

Secondo l’articolo 4 del General Data Protection Regulation, o GDPR, il Data Breach, o «violazione dei dati personali», è la violazione di sicurezza che comporta accidentalmente o in modo illecito la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l'accesso ai dati personali trasmessi, conservati o comunque trattati.Per le linee guida del Comitato Europeo per la Protezione dei Dati (EDBP), il Data Breach può essere catalogato in tre macro-categorie:•Confidentiality (confidenscialitì) Breach, la divulgazione di informazioni senza il consenso dell’interessato•Availability (Evelabilitì) Breach, la perdita dell’accesso ai dati•Integrity (integritì)Breach, la perdita di integrità dei datiPer citare alcuni esempi presenti sul sito del Garante della Privacy:- l’accesso o l’acquisizione dei dati da parte di terzi non autorizzati;- il furto o la perdita di dispositivi informatici contenenti dati personali;- la deliberata alterazione di dati personali;- l’impossibilità di accedere ai dati per cause accidentali o per attacchi esterni, virus, malware, ecc.; - la perdita o la distruzione di dati personali a causa di incidenti, eventi avversi, incendi o altre calamità;- la divulgazione non autorizzata dei dati personali.Per prima cosa è necessario chiarire che non è possibile evitare al 100% un Data Breach, ma è possibile attivare una serie di azioni preventive che possono limitare il rischio ed è, invece, obbligatorio attivare una serie di attività postume alla violazione per informare il Garante della Privacy.La prevenzione si basa su alcune azioni determinanti:1.Investire tempo e risorse in formazione continua e costante per gli stakeholder2.Delineare un regolamento per il rispetto delle regole del GDPR e l’utilizzo delle risorse informatiche aziendali3.Monitorare i log, ovvero verificare periodicamente l’elenco cronologico delle attività svolte da un sistema operativo, da un database o da altri programmi, per scovare le anomalie4.Monitorare anche i dispositivi finali non aziendali utilizzando dei programmi specifici5.Redigere un rapporto dettagliato su tutte le attività sospette6.Verifica periodica del rispetto dei protocolli e delle procedureInvece in caso di Data Breach è obbligatorio attivare alcune azioni:•Informare il Garante della Privacy, entro 72 ore se azienda privata (art. 33 del GDPR)•Informare il Garante della Privacy, entro 48/24 ore se azienda pubblica (art. 33 del GDPR)•Informare gli interessati dei dati personali (art. 34 GDPR), in alcuni casi specifici...

Il termine Malware deriva dall'unione delle parole MALicious softWARE, quindi programmi, molto sofisticati, creati e diffusi con intenti malevoli, con l'obiettivo la trafugazione o l'estorsione di dati sensibile per azioni criminali.Spesso al Malware viene associata l'immagine del ragazzino con la felpa e il cappuccio in testa, ma questi software sono prodotti da organizzazioni criminali molto pericolose.Tra le principali caratteristiche sicuramente emerge la capacità di diffusione incontrollata, motivo per cui abbiamo per anni chiamato questi programmi virus.Storicamente il primo Malware lo facciamo risalire ad un programma di nome Creeper datato 1971, ma non presentava caratteristiche malevoli.Nei primi anni 80’ si diffondono i WORM, che come i vermi, si autoreplicano all’interno dei computer.Agli inizi del nuovo millennio si diffondono i primi virus tramite posta elettronica, software come ILOVEYOU e PIKACHU infettarono milioni di computer, mostrando al mondo la vulnerabilità della rete.Nel 2013 nasce il primo RANSOMWARE, CRIPTOLOCKER, con la capacità di criptare il computer infetto e richiedere, da parte dei cyber criminali, un riscatto per sbloccare il dispositivo con tutti i dati all’interno...

Il digitale ha cambiato il modo di intendere la formazione, oggi molto più interattiva, adeguata ai tempi, immersiva ed efficace, anche perché diluita nel tempo e accessibile facilmente.Per eLearning si intende l'apprendimento online, che grazie alle tecnologie e i nuovi studi, permette di coinvolgere lo studente in un’esperienza emozionale.Nel tempo si sono sviluppare diverse forme di eLearning:1) flipped learning o didattica capovolta, che ribalta il tradizionale metodo di insegnamento, affermando che le competenze cognitive di base dello studente, come memorizzare, ascoltare, guardare, possono essere attivate prevalentemente a casa. Invece le competenze cognitive alte, come creare, costruire, applicare, possono essere svolte in classe con gli altri studenti e un tutor a facilitare.2) Interactive learning, basato sull’interazione con lo schermo ed i contenuti eLearning, anche con il supporto di video immersivi, visori e realtà aumentata.Usata molto in attività scolastiche, si sta diffondendo sempre più anche nelle grosse realtà organizzative per la formazione del personale.Game based learning, si intende quando l’apprendimento è realizzato attraverso l’uso di giochi o videogiochi. L'uomo gioca da sempre, da piccoli impariamo giocando e per questo motivo il processo formativo risulta molto efficace, anche sorretto dalle tecnologie che supportano la creazione di ambienti simili o superiori alla realtà...

Il digitale ha permesso a chiunque di creare contenuti da condividere nei diversi canali, in diversi formati, in diversi momenti, in diversi argomenti da trattare, tutto con semplicità e immediatezza.Possono essere contenuti scritti, immagini, presentazioni, infografiche, video e audio.Con la possibilità di estendere a chiunque la possibilità di creare, lavorare e distribuire contenuti si è avuto un proliferarsi di essi ma anche una riduzione della qualità che dal livello professionale si è spostato verso il popolare.È cambiata anche l'aspettativa da parte del pubblico, che fruisce dei contenuti in tutti i momenti della giornata, ovunque, per formazione e/o informazione, per divertirsi o emozionarsi, per conoscere le persone che si seguono, per relazionarsi o semplicemente per reazione inconscia...

Universal Serial Bus, con l’acronimo USB, è uno standard di comunicazione seriale, utilizzato per l'alimentazione o la comunicazione tra periferiche del computer.Nasce nel 1995 e viene diffusa un anno dopo, nel tempo si diffonde sempre più fino a diventare il principale strumento utilizzato per comunicare tra device. Oggi è presente in tutte le auto e tutti i caricabatterie degli smartphone, anche se negli ultimissimi anni si sta espandendo il cloud che sta rubando quote.Nonostante la diffusione non tutti sanno che negli anni le chiavette USB hanno, anche, facilitato molti cyber-attacchi da parte di criminali digitali per accedere ai nostri dispositivi e trafugare o bloccare i dati all'interno...

COSA SI INTENDE PER DIGITAL MINDSET?QUANTO È IMPORTANTE?Tutti i giorni sentiamo parlare di digitale, di come stia cambiano il mondo, i processi, le opportunità, ma per poterle cogliere è necessario possedere delle competenze e capacità digitali, la mentalità deve essere predisposta al cambiamento, alla percezione umana della tecnologia, al pensiero laterale, al Digital Mindset.Il mindset rappresenta il modo di pensare e porsi verso la realtà, in un approccio dinamico composto dall’insieme delle strutture mentali che si formano tramite le esperienze e le conoscenze vivendo in un mondo digitalizzato.Presenta due aspetti contrapposti, può essere “fixed”, quindi con approccio mentale fisso, statico, non propenso al cambiamento e a sperimentare. La persona con approccio fixed pone resistenza, ha paura e non comprende del tutto le dinamiche, preferisce lo status quo e non desidera crescere e migliorarsi.Può essere “growth, con un approccio mentale flessibile e dinamico, predisposto al cambiamento, ad analizzare i dati e trarre conclusioni solo post esperimento. La persona growth non pone resistenza, anzi coglie le opportunità che gli altri non vedono, vuole migliorarsi, sperimenta, ascolta, è curiosa e sociale.Le sue componenti essenziali vanno esplorate nella direzione cognitiva e comportamentale...

Il mobile ha cambiato la nostra vita!Oggi con lo smartphone o tablet effettuiamo transazioni bancarie, ci colleghiamo con le app, navighiamo in rete e sui social network, consultiamo i nostri indirizzi e-mail, condividiamo e chattiamo, utilizziamo applicazione di navigazione e geolocalizzazione, effettuiamo acquisti, prenotiamo vacanze o accediamo ad enti, immortaliamo la nostra vita con immagini e video…tante altre cose.Ovviamente questi strumenti accumulano dati sensibili e professionali rilevanti per chi li usa, di conseguenza sono una miniera d’oro per coloro che attivano azioni fraudolente per scopo di lucro o reputazionali.Molto spesso tendiamo a dimenticarci i rischi a cui siamo esposti, proprio per il concetto di mobilità che è alla base, quindi di portarci con noi tutti i dati sensibili con i rischi connessi...

Nel corso degli anni abbiamo visto moltiplicare le applicazioni a cui effettuare l’accesso, subendo anche un moltiplicarsi di password da ricordare.Social media, banche, enti pubblici, rete aziendale, siti web, tool, sono tutti punti di accesso a servizi o profili che necessitano di password per entrarvi.Gli studi affermano che non c’è stata mai una particolare attenzione alle proprie password, ma con l’aumentare delle richieste di accesso, le persone sono ricorse ad alcuni errori comuni, come per esempio usare sempre la stessa password, oppure usare password deboli per poterle memorizzare, come per esempio il proprio nome e data di nascita, oppure la stessa password per profili personali e professionali.Il furto o la sottrazione delle password può comportare problemi molto importanti, come l’accesso al proprio conto bancario, oppure la sottrazione della propria identità digitale, la possibilità di poter accedere a tutti gli altri nostri punti di entrata o a tutti le nostre informazioni riservate.Ma i danni posso impattare anche sulla nostra vita professionale, magari con un file malevole all’interno della rete aziendale o ripercussioni reputazionali a causa della violazione dell’identità digitale.Bisogna fare molta attenzione e applicare alcune semplici regole...

Oramai si sa, molte sono le opportunità e le sfide che offre il digitale, e per le aziende è diventato necessario evolvere la propria realtà organizzativa con nuove idee, nuovi processi, nuova mentalità e di conseguenza nuove posizioni lavorative.Per questo motivo molte sono le professioni che stanno ricoprendo ruoli strategici in questa direzione.In questo podcast sentiamo quali sono i principali...

Come gestisci il tuo tempo?Con il sovraccarico informazionale e il moltiplicarsi delle discipline professionali, la gestione del tempo è diventata una competenza fondamentaleIl tempo è una risorsa democratica, è uguale per tutti, e come lo impieghiamo determina il successo delle nostre azioni, tanto nella vita privata quanto in quella professionale.Bisogna imparare a distinguere le azioni importanti, urgenti e quelle prioritarie.•Urgenza; riguarda una variabile oggettiva in quanto determinata dal tempo. Sono quelle azioni che richiedono un intervento a brevissima scadenza oppure che richiedono attenzione immediata.In questo caso bisogna avere ben presente il tempo a disposizione e bisogna conoscere le scadenze per poter programmare con efficienza.•Importanti; sono quelle attività che aggiungono valore al tuo lavoro, sono fondamentali. Importante è un concetto soggettivo, in quanto quello che può essere importante per te può non esserlo per altri, in più ciò che è importante oggi può non esserlo domani.•Prioritarie; sono quelle azioni che risultano sia urgenti che importanti. Quindi che sono rilevanti e fondamentali per il lavoro e che hanno scadenza breve per portarle in esecuzione, quello che viene prima in una graduatoria temporale.Solitamente in azienda esistono obiettivi determinanti, che devono essere raggiunti entro una data prefissata, obiettivi auspicabili, che possono essere raggiunti ma si possono modificare nel tempo e nel contenuto, e obiettivi importanti, che è opportuno raggiungere.Per determinare se le azioni da mettere in campo sono prioritarie, importanti o urgenti ci viene in sostegno la Matrice di Eisenhower, usata per definire le operazioni per lo sbarco in Normandia.

Oramai molti studi dimostrano che l’uso e l’abuso della rete sta comportando dipendenze simili a quelle più comunemente riconosciute all‘alcool, al tabagismo, alla tossicodipendenza, al gioco d’azzardo, al sesso e al cibo.È una dipendenza che sta avvolgendo soprattutto i giovani e presenta problemi quali:1.Bisogno di trascorrere sempre più tempo in rete2.Sviluppo di patologie come agitazione, ansia e depressione con la diminuzione o sospensione del tempo dedicato ad internet3.Necessità di trascorrere in rete più tempo di quello preventivato4.Impossibilità di interrompere la navigazione on-line5.Continuare ad usare internet nonostante la consapevolezza dei danni psico-fisici6.Dispendio di molto tempo sulle attività in reteViene comunemente chiamata “Internet Addiction Disorder”, termine che ci ha offerto lo psichiatra americano Ivan Goldberg, intesa come la sindrome che identifica l’eccessivo e smodato utilizzo del web; appunto “Disturbo da dipendenza da Internet”.

Il 23 ottobre 2019 sul blog della rivista “Nature.com” Google dichiara di aver raggiungo la “supremazia quantistica” con un test effettuato su un processore quantistico di 53 qbit e di essere riuscito ad effettuare in 3 minuti e 20 secondi un calcolo estremamente complesso che il computer Ibm (tradizionale) più potente al mondo avrebbe impiegato 10.000 anni.Ovviamente nessun computer potrebbe sfatare questa tesi, ma gli studi e le applicazioni sui computer quantistici sono da anni all’attenzione del mondo.Il primo a parlare di Quantum Computing fu Paul Benioff, i primi anni 80’, con la macchina di Turing quantistica, che ha trovato maggiori studi negli anni a seguire con diversi accademici che hanno iniziato ad osservare l’applicazione della meccanica quantistica nel computing.Ma negli ultimi anni l’attenzione delle principali aziende di settore, e non solo, si è moltiplicato puntando molto su questa tecnologia che potrebbe cambiare l’uso dei calcolatori.Cosa differenzia il Quantum Computing dai computer tradizionali?