Discover DigitalKompass – Orientierung für den digitalen Wandel mit Mirko Peters.

DigitalKompass – Orientierung für den digitalen Wandel mit Mirko Peters.

DigitalKompass – Orientierung für den digitalen Wandel mit Mirko Peters.

Author: DigitalKompass – Orientierung für alle, die Deutschlands digitale Zukunft gestalten wollen.

Subscribed: 1Played: 4Subscribe

Share

© Mirko Peters

Description

„DigitalKompass“ ist dein zuverlässiger Begleiter in der digitalen Transformation – jetzt auch als Podcast. Gemeinsam mit Digitalisierungsexperte Mirko Peters beleuchten wir fundierte Entwicklungen, praxisnahe Impulse und die wichtigsten Trends rund um Innovation, Technologie und digitale Strategien in Deutschland. Ob Verwaltung, Bildung, Wirtschaft oder Gesellschaft – jede Folge zeigt klar strukturiert, wie Vision und Umsetzung im digitalen Wandel zusammenkommen. Verständlich. Aktuell. Auf den Punkt.

digitalkompass.net

digitalkompass.net

42 Episodes

Reverse

Das größte Missverständnis über Learning Analytics ist nicht die Technik. Es ist die Annahme, dass Datensammeln allein reicht. Falsch. Ohne den Schritt zur praktischen Anwendung, ohne Evaluation, bleiben Sie mit Tabellen voller Zahlen zurück, die keinem Studenten weiterhelfen. Heute schauen wir genau hier hin: Wie Sie Lern-Daten nutzen, um zu handeln – und nicht nur zu analysieren. Denn die eigentliche Kraft von Learning Analytics beginnt erst nach der Sammlung.Warum Daten allein wertlos sindWarum sammeln über 80 Prozent der Bildungseinrichtungen Daten, nutzen aber nur rund 20 Prozent davon tatsächlich zur Verbesserung des Lernens? Die Zahl klingt fast absurd, aber sie spiegelt die Realität wider. Institutionen investieren viel Geld, Zeit und Infrastruktur in die Erfassung von Datenpunkten, doch am Ende bleibt das meiste davon ungenutzt in Datenbanken liegen. Genau hier entsteht das Paradoxon: Wir sind datenreich, aber handlungsarm. Das Grundproblem beginnt oft schon in der Haltung gegenüber Zahlen. Viele Entscheider sehen Daten nicht als Werkzeug, sondern als Ziel. Man ist stolz darauf, Systeme mit detaillierten Protokollen zu haben, mit Exportfunktionen und komplexen Tabellen voller Kennzahlen. Aber das bloße Anhäufen von Informationen macht den Lernprozess nicht besser. Daten sind Mittel, keine Trophäe, die man präsentieren kann. Wenn sie nur gesammelt, aber nicht interpretiert werden, füllen sie zwar Speicherplätze, schaffen aber keinen erkennbaren Mehrwert. Stellen Sie sich ein Learning Management System vor, das akribisch Klicks dokumentiert, Login-Zeiten speichert und jede abgegebene Abgabe verfolgt. Innerhalb weniger Monate sammeln sich Gigabytes an Rohdaten, die niemand je ansieht. Administratoren exportieren vielleicht einen Report am Ende des Quartals, sehen Spalten mit Hunderten Zeilen, und das war’s. Kein Muster wird erkannt, keine Maßnahme eingeleitet, kein Kurs angepasst. Genau hier zeigt sich die Sackgasse: Daten ohne Auswertung sind wertlos. In der Forschung und im Praxiseinsatz taucht deshalb immer wieder der Ausdruck „Data Rich, Insight Poor“ auf. Das fasst das Problem präzise zusammen. Wir ertrinken in Zahlen, aber die entscheidenden Einsichten fehlen. Die Analogie ist simpel: Ein Thermometer misst Temperatur, aber wenn niemand daraus ableitet, ob geheizt oder gelüftet werden sollte, bleibt es ein Stück Plastik ohne Nutzen. Genau dasselbe passiert mit Learning Analytics, wenn wir nur messen, ohne Handlungen folgen zu lassen. Besonders in Zeiten, in denen jedes Tool vermeintlich Analysefunktionen bietet, steigt die Gefahr, sich in oberflächlichen Kennzahlen zu verlieren. Klickzahlen sehen beeindruckend aus. Kurven über durchschnittliche Login-Dauer können hübsch wirken. Doch welche konkrete Entscheidung leitet eine Lehrkraft daraus ab? Hier erkauft man sich nur die Illusion von Kontrolle, während die eigentliche Handlungsebene ausbleibt. Ein weiteres Muster ist, dass Tabellen mit Daten oft als „Beweis“ dienen, aber nicht als Ausgangspunkt für eine Verbesserung. Ein Rektor präsentiert stolz die Datentiefe des neuen Systems in Sitzungen, aber es bleibt bei der Symbolik. Im Unterricht merken Lehrkräfte davon nichts, und Studierende haben keine spürbare Verbesserung im Lernprozess. Die Distanz zwischen Datensammlung und realer Unterrichtsgestaltung ist eine Lücke, die Systeme allein nicht schließen. Ein konkretes Beispiel: In einem Unternehmen wurden alle Trainings auf ein neues LMS verlagert. Es gab Berichte über Teilnahmen, Abbruchquoten und durchschnittliche Quiz-Zeiten. Nach einem Jahr stellte sich heraus, dass zwar Unmengen an Informationen vorlagen, aber keine Anpassung des Curriculums vorgenommen wurde. Führungskräfte wussten zwar, wie viele Teilnehmende sich eingeloggt hatten, aber nicht, warum bestimmte Kurse nie abgeschlossen wurden oder welche Inhalte besonders schwierig waren. Der vermeintliche Fortschritt der Digitalisierung blieb ein Papiertiger. Genau das ist der Kern des Problems: Wir verwechseln Aktivität mit Wirkung. Datensammlung selbst wirkt produktiv – Speicherkapazitäten füllen sich, Reports werden generiert, Dashboards blinken. Aber dieser Aktivismus übersetzt sich nicht automatisch in bessere Lernergebnisse. Er ist eher eine Vorstufe, eine notwendige Bedingung, aber kein Erfolgsrezept. Solange die Interpretation fehlt, bleiben wir auf halbem Weg stehen. Interessant ist auch, wie unterschiedlich Stakeholder mit denselben Tabellen umgehen. Administrierende betrachten meist nur aggregierte Durchschnittswerte, während Lehrkräfte eher an Einzelverläufen interessiert wären. Studierende sehen wiederum überhaupt nichts davon, obwohl genau ihr Verhalten eigentlich Mittelpunkt der Analyse sein sollte. Dieser Bruch macht deutlich: Daten sprechen nicht für sich selbst. Sie brauchen Übersetzung und Zielrichtung. Dazu kommt noch ein kultureller Faktor. In vielen Organisationen wird „mehr Daten sammeln“ als Fortschritt gesehen, auch wenn niemand erklären kann, wie aus den zusätzlichen Informationen dann tatsächlich Maßnahmen entstehen sollen. Das erzeugt eine gewisse Schieflage: Wer eine neue Tracking-Funktion einführt, gilt als innovativ, aber wer konsequent fragt, wie daraus bessere Lernunterstützung entsteht, wirkt mühsam oder „detailverliebt“. So überlebt die Illusion, dass Sammeln an sich schon ein Erfolg sei. Stellen Sie sich das Ganze wie ein Fitness-Tracker am Handgelenk vor. Er zählt Schritte, Puls, Kalorien und Schlafzyklen. Doch wenn Sie diese Werte nur betrachten und sich vielleicht über einen hübschen Wochenvergleich freuen, verändert sich Ihre Gesundheit kein bisschen. Erst wenn Sie merken, dass Sie im Schnitt zu wenig Tiefschlaf haben und deshalb die Abendroutine ändern, hat der Tracker einen Sinn. Genauso verhält es sich mit Learning Analytics: Die Zahl selbst ist nebensächlich, entscheidend ist die Ableitung. Wir können den Punkt noch klarer machen. Nehmen wir an, ein Kurs zeigt eine Abschlussquote von 65 Prozent. Das klingt nach einer konkreten Zahl. Aber ohne Kontext ist sie wertlos. Geht es um ein besonders schweres Thema, in dem 65 Prozent sogar überdurchschnittlich gut sind? Oder liegt ein strukturelles Problem vor, das eigentlich leicht behoben werden könnte? Erst wenn die Zahl eingeordnet und die Ursache untersucht wird, entfaltet sie Bedeutung. Darum ist klar: Die größte Schwachstelle liegt nicht im Mangel an Daten, sondern im Fehlen der Evaluation. Wir müssen die Zahlen mit Hypothesen verknüpfen, prüfen, welche Signale tatsächlich auf Probleme verweisen, und daraus konkrete Maßnahmen ableiten. Evaluation bedeutet nicht nur Auswertung, sondern auch Rückkopplung in den Prozess – der eigentlich entscheidende Teil. Am Ende bleibt eine einfache Erkenntnis. Datensammlung ist niemals das Ziel, sondern lediglich der Einstieg. Sammlung bedeutet Schritt eins, aber nicht den Höhepunkt. Erst die Interpretation, die Verbindung zur Praxis und die Umsetzung schaffen echten Lernfortschritt. Erfolgreiche Analytics-Projekte zeigen genau das: Sie setzen Daten wie Werkzeuge ein, die konkrete Handlungen ermöglichen – nicht wie Trophäen, die im Regal verstauben. Die Erfahrung zeigt, dass dieser Schritt vielen schwerfällt, weil er Verantwortung erzeugt. Wer Daten interpretiert, muss auch handeln. Ein Lehrer, der erkennt, dass ein Drittel seiner Klasse bei einem Thema abbricht, muss reagieren – sei es mit Zusatzmaterial, Gruppendiskussionen oder veränderten Methoden. Unbequeme Daten sind eine Aufforderung, nicht nur eine Statistik. Aber genau darin liegt die eigentliche Stärke von Learning Analytics, wenn es ernst genommen wird. Die Mini-Payoff hier ist eindeutig: Daten ohne Handlung sind Dekoration. Daten mit Interpretation sind ein Werkzeug. Sie eröffnen die Möglichkeit, Lernprozesse Schritt für Schritt zu verbessern, Lernende gezielt zu unterstützen und den Unterricht an kniffligen Stellen wirkungsvoller zu machen. Mit anderen Worten: Erst die gezielte Auswertung macht aus rohen Zahlen einen echten Vorteil. Die entscheidende Frage lautet jetzt: Wie erkennen wir, welche Daten überhaupt das Potenzial für solche Verbesserungen haben und welche nur Lärm erzeugen? Denn nicht jedes Dashboard-Symbol ist gleich wertvoll. Genau darauf schauen wir im nächsten Schritt. Die Kunst, 'gute' Daten zu erkennenNicht alle Daten sind gleich wertvoll – und genau hier beginnt die eigentliche Kunst von Learning Analytics. In fast jedem modernen Learning Management System werden Unmengen an Zahlen gesammelt: wer sich eingeloggt hat, wie oft auf eine Seite geklickt wurde, wie lange ein Modul geöffnet war. Doch die zentrale Frage ist nicht, wie groß die Datenbank ist, sondern: Welche dieser Daten sagen wirklich etwas über den Lernerfolg aus? Und welche sind nur Zahlenrauschen, das uns beschäftigt hält, aber keine Handlung erzeugt? Wenn wir ehrlich sind, neigen viele Administratoren dazu, genau diese oberflächlichen Werte als Beleg für Fortschritt zu nutzen. Ein Diagramm mit steigenden Anmeldungen wirkt beeindruckend, eine Statistik zu durchschnittlichen Sitzungszeiten sieht aus wie ein Erfolg. Aber was verrät sie wirklich? Nur weil jemand ein Modul zwei Stunden geöffnet hat, bedeutet das nicht, dass er inhaltlich verstanden hat, worum es ging. Vielleicht war nur der Tab offen, während nebenbei E-Mails beantwortet wurden. Hier zeigt sich die Illusion von Information: Die Zahl existiert, aber ihre Bedeutung ist zweifelhaft. Vanity Metrics nennt man diese Art von Kennzahlen, die auf den ersten Blick schick aussehen, aber keinerlei Handlungswert besitzen. Sie schmücken Reports, aber keine Lehrkraft kann daraus eine konkrete Intervention ableiten. Genau das unterscheidet sie von guten Daten. Und hier wird es spannend: Der Unterschied liegt nicht im Sammeln, sondern im Einordnen. Nehmen wir ein Beispiel, das fast überall auftaucht: Die gemessene Zeit pro Modul. Zwei Studierende durchlaufen denselben Kurs. Person A klickt sich in 30 Minuten durch, Person B benötigt zwei Stunden. Wenn wir nur die nackten Zahlen be

Ein Security Operations Center (SOC) Analyst überwacht, analysiert und reagiert auf sicherheitsrelevante Ereignisse in Echtzeit. Du bist als SOC Analyst die erste Verteidigungslinie gegen Cyberangriffe und schützt kritische Systeme vor potenziellen Bedrohungen.Die Bedeutung dieser Rolle zeigt sich in Zahlen:* 85 % der SOC-Analysten empfanden ihre Arbeit 2020 als anstrengend, ein klarer Hinweis auf den steigenden Druck durch komplexe Angriffe.* Unternehmen investieren zunehmend in SOC-Teams, um Ausfallzeiten und IT-Kosten zu senken.Ein SOC verbessert den Sicherheitsstatus eines Unternehmens, indem es Angriffe früh erkennt und schnelle Reaktionen ermöglicht. Du trägst somit direkt zur Stabilität und Sicherheit moderner IT-Infrastrukturen bei. In diesem Kontext werden auch die Cybersecurity-Berufe erklärt, die für die Aufrechterhaltung der Sicherheit in digitalen Umgebungen unerlässlich sind.Wichtige Erkenntnisse* SOC-Analysten sind die erste Verteidigung gegen Cyberangriffe. Sie finden Gefahren schnell und handeln sofort, um Schäden zu stoppen.* Technisches Wissen wie Netzwerksicherheit und SIEM-Tools ist wichtig. Dieses Wissen hilft, Probleme zu verstehen und zu lösen.* Zusammenarbeit mit anderen Teams ist sehr wichtig. SOC-Analysten arbeiten mit IT-Teams und Chefs zusammen, um besser zu schützen.* Zertifikate wie CompTIA Security+ und CISSP machen den Job leichter. Sie zeigen, dass Analysten gut ausgebildet sind.* SOC-Analysten helfen, Firmen sicherer zu machen. Ihre Arbeit verhindert Angriffe und stärkt die Sicherheit.Cybersecurity-Berufe erklärt: Die Rolle eines SOC AnalystenÜberwachung und Analyse von SicherheitsvorfällenAls SOC Analyst überwachst du kontinuierlich die IT-Systeme deines Unternehmens. Deine Hauptaufgabe besteht darin, sicherheitsrelevante Ereignisse in Echtzeit zu erkennen und zu analysieren. Dabei nutzt du spezialisierte Tools wie SIEM-Systeme (Security Information and Event Management), die Daten aus verschiedenen Quellen wie Firewalls, Endpunkten und Cloud-Diensten sammeln. Diese Systeme helfen dir, verdächtige Aktivitäten zu identifizieren und schnell darauf zu reagieren.Ein Beispiel aus der Praxis: Du bemerkst eine ungewöhnlich hohe Anzahl von Login-Versuchen auf einem Server. Mithilfe von Logdaten und Netzwerküberwachungstools analysierst du die Quelle der Anfragen. Du prüfst, ob es sich um einen legitimen Benutzer oder einen potenziellen Angreifer handelt. Deine Fähigkeit, solche Vorfälle schnell zu bewerten, ist entscheidend, um größere Schäden zu verhindern.Routine spielt eine wichtige Rolle in deinem Arbeitsalltag. Du überprüfst regelmäßig die Alarmmeldungen und dokumentierst alle relevanten Informationen. Diese Dokumentation ist nicht nur für die Nachverfolgung wichtig, sondern auch für die Verbesserung der Sicherheitsstrategie deines Unternehmens.Bedrohungserkennung und -bewertungDie Erkennung und Bewertung von Bedrohungen gehört zu den anspruchsvollsten Aufgaben eines SOC Analysten. Du nutzt fortschrittliche Technologien, um potenzielle Angriffe frühzeitig zu identifizieren. Dabei helfen dir Methoden wie maschinelles Lernen und User Behavior Analytics (UBA). Diese Technologien analysieren das Verhalten von Nutzern und Systemen, um Abweichungen vom Normalzustand zu erkennen.Ein Beispiel: Du entdeckst, dass ein Benutzerkonto plötzlich von mehreren geografischen Standorten aus verwendet wird. Mithilfe von UBA erkennst du, dass dies ein Hinweis auf einen möglichen Angriff sein könnte. Du bewertest die Situation und leitest entsprechende Maßnahmen ein.Deine Fähigkeit, Bedrohungen präzise zu bewerten, schützt nicht nur die IT-Infrastruktur, sondern auch die sensiblen Daten deines Unternehmens. Durch den Einsatz moderner Technologien optimierst du die Sicherheitsmaßnahmen und minimierst Risiken.Incident Response und EskalationWenn ein Sicherheitsvorfall auftritt, bist du der erste Ansprechpartner. Deine Aufgabe ist es, schnell und effektiv zu reagieren. Du folgst klar definierten Prozessen, um den Vorfall einzudämmen und weitere Schäden zu verhindern. Dabei arbeitest du eng mit anderen Teams wie der IT-Abteilung oder dem Krisenmanagement zusammen.Ein typisches Szenario: Ein DDoS-Angriff legt die Website deines Unternehmens lahm. Du analysierst die Logdaten und identifizierst die Quelle des Angriffs. Anschließend leitest du Maßnahmen wie das Blockieren der IP-Adressen ein. Falls der Angriff eskaliert, informierst du den Incident Manager und koordinierst die nächsten Schritte.Deine Reaktionsfähigkeit entscheidet über den Erfolg der Abwehrmaßnahmen. Du dokumentierst jeden Schritt, um sicherzustellen, dass alle Maßnahmen nachvollziehbar sind. Diese Dokumentation hilft auch, zukünftige Vorfälle besser zu bewältigen.Tipp: Eine klare Kommunikation und die Fähigkeit, unter Druck zu arbeiten, sind in dieser Rolle unerlässlich. Du musst in der Lage sein, schnell Entscheidungen zu treffen und diese effektiv umzusetzen.Zusammenarbeit mit anderen Teams und AbteilungenAls SOC Analyst arbeitest du nicht isoliert. Deine Rolle erfordert eine enge Zusammenarbeit mit verschiedenen Teams und Abteilungen, um Sicherheitsvorfälle effektiv zu bewältigen. Diese Zusammenarbeit ist entscheidend, um Bedrohungen schnell zu erkennen, zu analysieren und darauf zu reagieren.Warum ist Zusammenarbeit wichtig?Die IT-Sicherheitslandschaft ist komplex. Kein einzelnes Team kann alle Aspekte allein abdecken. Du profitierst von der Expertise anderer Abteilungen, während du gleichzeitig deine Erkenntnisse teilst. Ein SOC Analyst analysiert Vorfälle und arbeitet eng mit IT-Administratoren, Entwicklern und dem Management zusammen. Diese Zusammenarbeit ermöglicht es, Sicherheitslücken zu schließen und Angriffe schneller abzuwehren.Wie sieht die Zusammenarbeit aus?* Eskalationswege nutzen: Du leitest kritische Vorfälle an den SOC-Manager oder das Incident Response Team weiter. Klare Eskalationswege ermöglichen schnelle Reaktionen auf Bedrohungen.* Regelmäßige Meetings: Du nimmst an Besprechungen teil, um Sicherheitsstrategien zu planen und Vorfälle zu analysieren. Diese Meetings fördern den Austausch von Wissen und stärken die Zusammenarbeit.* Gemeinsame Tools verwenden: Du und andere Teams nutzen dieselben Plattformen wie SIEM-Systeme oder Schwachstellenscanner. Diese Tools erleichtern die Kommunikation und sorgen für eine einheitliche Datenbasis.Hinweis: Eine gute Zusammenarbeit basiert auf klarer Kommunikation und gegenseitigem Vertrauen. Du solltest deine Erkenntnisse präzise dokumentieren und mit den relevanten Teams teilen.Vorteile der ZusammenarbeitDie Zusammenarbeit zwischen SOC Analysten und anderen Abteilungen bringt viele Vorteile. Sie verbessert die Effizienz und reduziert die Reaktionszeit bei Sicherheitsvorfällen. Außerdem sorgt sie dafür, dass alle Beteiligten ein gemeinsames Verständnis der Bedrohungslage haben.Durch diese enge Zusammenarbeit trägst du dazu bei, die Sicherheitsstrategie deines Unternehmens zu stärken. Cybersecurity-Berufe erklärt, wie wichtig diese Teamarbeit ist, um moderne IT-Infrastrukturen zu schützen.Cybersecurity-Berufe erklärt: Wichtige Fähigkeiten und QualifikationenTechnische Fähigkeiten: Netzwerksicherheit, Protokollanalyse, SIEM-ToolsDu benötigst fundierte technische Fähigkeiten, um als SOC Analyst erfolgreich zu sein. Netzwerksicherheit, Protokollanalyse und der Umgang mit SIEM-Tools gehören zu den wichtigsten Kompetenzen. Netzwerksicherheit hilft dir, Schwachstellen in der Infrastruktur zu erkennen und zu beheben. Protokollanalyse ermöglicht es dir, verdächtige Aktivitäten in Datenströmen zu identifizieren. SIEM-Tools wie Splunk oder QRadar unterstützen dich dabei, sicherheitsrelevante Ereignisse aus verschiedenen Quellen zu korrelieren.Ein Beispiel aus der Praxis zeigt, wie diese Fähigkeiten den Erfolg beeinflussen:* Ein großes Finanzinstitut reduzierte durch ein robustes SOC und SIEM-System die Anzahl der Sicherheitsvorfälle drastisch.* Das Team erkannte einen zielgerichteten Angriff frühzeitig und wehrte ihn ab.* Dadurch wurden potenzielle finanzielle und reputative Schäden verhindert.Diese Technologien sind essenziell, um Bedrohungen schnell zu erkennen und darauf zu reagieren.Soft Skills: Problemlösung, Kommunikation, StressresistenzNeben technischen Fähigkeiten spielen Soft Skills eine entscheidende Rolle. Du musst Probleme schnell und effektiv lösen können. Kommunikationsstärke hilft dir, komplexe Sachverhalte verständlich zu erklären und mit anderen Teams zusammenzuarbeiten. Stressresistenz ist unverzichtbar, da du oft unter hohem Druck arbeiten wirst.Ein Beispiel: Während eines DDoS-Angriffs musst du ruhig bleiben, die Situation analysieren und klare Anweisungen geben. Deine Fähigkeit, auch in stressigen Momenten den Überblick zu behalten, macht den Unterschied zwischen Erfolg und Misserfolg.Zertifizierungen: CompTIA Security+, CEH, CISSPZertifizierungen sind ein wichtiger Nachweis deiner Qualifikationen. Sie zeigen, dass du über das notwendige Wissen und die Fähigkeiten verfügst, um in der Cybersecurity erfolgreich zu sein. Die folgenden Zertifizierungen sind besonders relevant:Diese Zertifikate erhöhen nicht nur deine Fachkompetenz, sondern auch deine Chancen auf dem Arbeitsmarkt.Cybersecurity-Berufe erklärt: Karriereweg eines SOC AnalystenAusbildung und EinstiegsmöglichkeitenDer Weg zum SOC Analysten beginnt oft mit einer fundierten Ausbildung im Bereich IT oder Cybersecurity. Ein Bachelor-Abschluss in Informatik, Netzwerksicherheit oder einem verwandten Fachgebiet bietet dir eine solide Grundlage. Alternativ kannst du über eine Ausbildung zum Fachinformatiker für Systemintegration oder IT-Sicherheit in den Beruf einsteigen. Praktische Erfahrungen, wie ein Praktikum in einem Security Operations Center, helfen dir, erste Einblicke in die Arbeitsweise eines SOC zu gewinnen.Viele Unternehmen suchen nach Kandidaten mit einem tiefen Verständnis für Netzwerke, Betriebssysteme und Sicherheitsprotokolle. Du kannst dich durch Online-Kurse oder Bootcamps weiterbilden, um deine Kenn

Ein Ethical Hacker ist ein IT-Sicherheitsexperte, der Schwachstellen in Computersystemen aufdeckt, bevor Kriminelle diese ausnutzen. Du kannst dir seine Arbeit wie eine Sicherheitsprüfung vorstellen, bei der er die Perspektive eines Angreifers einnimmt, jedoch ausschließlich mit Erlaubnis und im Auftrag von Unternehmen. Seine Aufgabe ist es, Daten zu schützen und Cyberangriffe zu verhindern.In der digitalen Welt wächst die Bedrohungslage ständig. 96 Prozent der Sicherheitsexperten in Deutschland berichten von einer Zunahme an Cyberangriffen. Unternehmen investieren immer mehr in IT-Sicherheit, doch der Markt für Fachkräfte bleibt angespannt. Du siehst, Cybersecurity-Berufe erklärt, dass Ethical Hacker unverzichtbar sind, um digitale Werte zu sichern.Wichtige Erkenntnisse* Ein Ethical Hacker hilft Firmen, indem er IT-Probleme findet.* Er schlägt Lösungen vor, um die Systeme sicherer zu machen.* Ständiges Lernen ist wichtig, um neue Cybergefahren zu verstehen.* So können sie gute Schutzideen entwickeln und anwenden.* Ethical Hacker arbeiten nur mit Erlaubnis der Firmen, um Ärger zu vermeiden.* Immer mehr Firmen brauchen sie, um sich vor Hackern zu schützen.* Zertifikate wie der CEH zeigen, dass sie Experten sind.* Diese helfen ihnen, bessere Jobs zu bekommen und ihr Wissen zu zeigen.Aufgaben eines Ethical HackersSchwachstellenanalyse und PenetrationstestsDu bist verantwortlich dafür, die Sicherheit von IT-Systemen zu prüfen. Als Ethical Hacker führst du gezielte Schwachstellenanalysen durch, um Sicherheitslücken aufzudecken. Dabei nutzt du dieselben Methoden wie Cyberkriminelle, jedoch mit einem klaren Ziel: Schutz statt Schaden. Penetrationstests gehören zu deinen wichtigsten Werkzeugen. Sie simulieren reale Angriffe auf Netzwerke, Anwendungen und Geräte. So kannst du herausfinden, wie gut ein System gegen Bedrohungen gewappnet ist.Ein Beispiel: Du entdeckst, dass ein Unternehmen veraltete Software verwendet. Diese Schwachstelle könnte Angreifern Zugang zu sensiblen Daten ermöglichen. Mit deinem Bericht hilfst du dem Unternehmen, die Software zu aktualisieren und die Sicherheitslücke zu schließen. Deine Arbeit sorgt dafür, dass Schwachstellen nicht unbemerkt bleiben und Angriffe verhindert werden.Sicherheitsberatung und HandlungsempfehlungenDeine Rolle geht über die technische Analyse hinaus. Du berätst Unternehmen, wie sie ihre Sicherheitsmaßnahmen verbessern können. Dabei führst du regelmäßige Audits durch, um Schwachstellen zu identifizieren und effektive Strategien zu entwickeln. Sicherheit ist ein fortlaufender Prozess. Risiken verändern sich ständig, und deine Empfehlungen helfen Unternehmen, ihre Abwehrmaßnahmen anzupassen.Sicherheit ist keine einmalige Sache, sondern ein fortlaufender Prozess. Risiken entwickeln sich weiter, und das sollten auch Ihre Abwehrmaßnahmen tun.Du unterstützt Unternehmen in drei wichtigen Bereichen:* Individuelle Risikoanalyse: Du identifizierst Schwachstellen und bewertest deren Auswirkungen.* Planung & Umsetzung: Du entwickelst Sicherheitsstrategien und hilfst bei deren Implementierung.* Mitarbeitende schulen & sensibilisieren: Du förderst das Sicherheitsbewusstsein im Unternehmen, damit alle Mitarbeitenden wissen, wie sie Bedrohungen erkennen und vermeiden können.Dokumentation und BerichterstattungTransparenz ist ein zentraler Bestandteil deiner Arbeit. Du dokumentierst jeden Schritt deiner Analyse und Tests. Deine Berichte enthalten detaillierte Informationen über gefundene Schwachstellen, deren Risiken und mögliche Lösungen. Diese Dokumentation ist nicht nur für das Unternehmen wichtig, sondern auch für Audits und Compliance-Anforderungen.Ein gut strukturierter Bericht hilft dem Unternehmen, die richtigen Maßnahmen zu ergreifen. Du erklärst klar, welche Schwachstellen priorisiert werden sollten und wie sie behoben werden können. Deine Berichte sind ein wertvolles Werkzeug, um die IT-Sicherheit langfristig zu verbessern.Weiterbildung und Anpassung an neue BedrohungenDie Welt der Cybersicherheit verändert sich ständig. Neue Technologien bringen nicht nur Fortschritt, sondern auch neue Schwachstellen mit sich. Als Ethical Hacker musst du immer einen Schritt voraus sein. Weiterbildung ist daher keine Option, sondern eine Notwendigkeit. Nur so kannst du sicherstellen, dass deine Fähigkeiten und dein Wissen auf dem neuesten Stand bleiben.Warum ist Weiterbildung so wichtig?Cyberkriminelle entwickeln ständig neue Angriffsmethoden. Was gestern sicher war, kann heute schon veraltet sein. Du musst dich regelmäßig mit den neuesten Trends und Bedrohungen auseinandersetzen. Nur so kannst du effektive Gegenmaßnahmen entwickeln.Tipp: Abonniere Fachblogs, besuche Konferenzen und tausche dich mit anderen Experten aus. So bleibst du immer informiert.Wie kannst du dich weiterbilden?Es gibt viele Möglichkeiten, deine Kenntnisse zu erweitern. Hier sind einige der effektivsten Methoden:* Online-Kurse und ZertifizierungenPlattformen wie Coursera, Udemy oder Cybrary bieten spezialisierte Kurse an. Zertifikate wie der Certified Ethical Hacker (CEH) oder Offensive Security Certified Professional (OSCP) sind besonders anerkannt. Sie helfen dir, deine Expertise zu vertiefen und deine Karrierechancen zu verbessern.* Teilnahme an Hackathons und CTFs (Capture the Flag)Diese Events simulieren reale Cyberangriffe. Du kannst deine Fähigkeiten testen und von anderen lernen. Gleichzeitig baust du ein Netzwerk mit Gleichgesinnten auf.* Fachliteratur und ForschungLies regelmäßig Bücher, Artikel und Studien zu aktuellen Themen. Viele Fachzeitschriften veröffentlichen Berichte über neue Angriffsmethoden und Sicherheitslösungen.* Workshops und SeminareViele Organisationen bieten praxisorientierte Schulungen an. Diese helfen dir, neue Tools und Techniken direkt anzuwenden.Anpassung an neue BedrohungenNeben der Weiterbildung musst du flexibel bleiben. Cyberbedrohungen entwickeln sich schnell. Du solltest daher in der Lage sein, deine Strategien und Werkzeuge anzupassen.* Automatisierung und KI nutzen: Viele Angriffe werden heute durch künstliche Intelligenz unterstützt. Du kannst KI-Tools einsetzen, um Schwachstellen schneller zu erkennen.* Regelmäßige Tests durchführen: Überprüfe deine Systeme regelmäßig auf neue Schwachstellen. So kannst du sicherstellen, dass deine Sicherheitsmaßnahmen wirksam bleiben.* Netzwerke und Systeme verstehen: Je besser du die Infrastruktur eines Unternehmens kennst, desto effektiver kannst du sie schützen.Hinweis: Bleibe immer neugierig und offen für neue Technologien. Die Fähigkeit, sich schnell anzupassen, ist eine der wichtigsten Eigenschaften eines erfolgreichen Ethical Hackers.FazitWeiterbildung und Anpassung sind der Schlüssel, um in der Cybersicherheitsbranche erfolgreich zu sein. Du kannst nur dann effektiv arbeiten, wenn du die neuesten Bedrohungen kennst und darauf reagieren kannst. Investiere in deine Fähigkeiten und bleibe immer auf dem Laufenden. So wirst du nicht nur ein besserer Ethical Hacker, sondern auch ein unverzichtbarer Partner für Unternehmen.Cybersecurity-Berufe erklärt: Unterschied zwischen Ethical Hacking und böswilligem HackingEthische Prinzipien und rechtliche GrundlagenAls Ethical Hacker arbeitest du nach klaren ethischen Prinzipien und innerhalb eines rechtlichen Rahmens. Deine Handlungen basieren auf Zustimmung und Transparenz. Ohne die ausdrückliche Erlaubnis des Unternehmens riskierst du rechtliche Konsequenzen. Die Einhaltung ethischer Standards schützt nicht nur dich, sondern auch die Organisation, für die du arbeitest.Drei zentrale Aspekte bilden die Grundlage für deine Arbeit:* Rechtlicher Schutz: Mit der Zustimmung des Unternehmens handelst du innerhalb eines klar definierten Rahmens. Das minimiert das Risiko strafrechtlicher Verfolgung.* Vertrauensaufbau: Indem du die Erlaubnis einholst, stärkst du das Vertrauen zwischen dir und der Organisation. Das verbessert die Zusammenarbeit.* Festlegung des Umfangs: Die Zustimmung definiert die Grenzen deiner Aktivitäten. So vermeidest du unbeabsichtigte Übergriffe.Diese Prinzipien machen deutlich, warum ethisches Handeln für dich als Ethical Hacker unverzichtbar ist.White Hat, Black Hat und Gray Hat: Die Typologie der HackerHacker werden oft in drei Kategorien unterteilt: White Hat, Black Hat und Gray Hat. Als White Hat Hacker arbeitest du legal und mit Zustimmung. Dein Ziel ist es, Schwachstellen zu finden und Unternehmen zu schützen.Black Hat Hacker hingegen handeln illegal. Sie nutzen Sicherheitslücken aus, um Daten zu stehlen oder Systeme zu sabotieren. Ihre Motivation reicht von finanziellen Interessen bis hin zu politischem Aktivismus.Gray Hat Hacker bewegen sich in einer Grauzone. Sie entdecken Schwachstellen ohne Erlaubnis, melden diese aber oft an die betroffenen Unternehmen. Trotz guter Absichten überschreiten sie rechtliche Grenzen.Beispiele aus der PraxisEin bekanntes Beispiel für White Hat Hacking ist die Arbeit von Ethical Hackern, die kritische Infrastrukturen wie Krankenhäuser schützen. Sie testen Systeme auf Schwachstellen und verhindern so potenzielle Angriffe.Ein Fall von Black Hat Hacking zeigt sich in Ransomware-Angriffen, bei denen Kriminelle Daten verschlüsseln und Lösegeld fordern. Diese Angriffe verursachen oft immense Schäden.Gray Hat Hacker sorgen regelmäßig für Diskussionen. Ein Beispiel ist ein Hacker, der eine Sicherheitslücke in einer Online-Plattform entdeckt und öffentlich macht. Obwohl er keine bösen Absichten hat, bringt er das Unternehmen in rechtliche Schwierigkeiten.Diese Beispiele verdeutlichen, wie unterschiedlich die Ziele und Methoden der drei Hacker-Typen sind.Warum Unternehmen Ethical Hacker brauchenSchutz vor Cyberangriffen und DatenverlustCyberangriffe stellen eine der größten Bedrohungen für Unternehmen dar. Als Ethical Hacker schützt du Organisationen vor diesen Gefahren, indem du Schwachstellen aufdeckst, bevor Kriminelle sie ausnutzen können. Deine Arbeit umfasst drei wesentliche Schritte:* Analyse: Du bewertest das Gefährdungspotential eines Unternehmens.*

Die Rolle des CISO hat sich in den letzten Jahren dramatisch verändert. Während früher technische Expertise im Vordergrund stand, erfordert die heutige Position strategisches Denken und abteilungsübergreifende Zusammenarbeit. Unternehmen erwarten von Ihnen nicht nur Schutz vor Cyberangriffen, sondern auch die Fähigkeit, Sicherheitsmaßnahmen mit Geschäftszielen zu verbinden.Die Rolle des CISO ist nicht erstrebenswert, da sie zunehmend mit Governance-Themen und rechtlichen Vorgaben konfrontiert ist. Die Verantwortung und der Druck, abteilungsübergreifende Unterstützung zu gewinnen, nehmen zu, was die Herausforderungen in dieser Position verstärkt.Dieser Wandel macht Sie zum Business-Partner statt IT-Feuerwehr und eröffnet die Chance, Sicherheit als Wettbewerbsvorteil zu nutzen.Wichtige Erkenntnisse* Die Aufgabe des CISO hat sich stark verändert. Früher war sie technisch, jetzt ist sie strategisch. Sicherheitspläne müssen zu den Zielen der Firma passen.* Ein CISO heute braucht kluges Denken und gute Kommunikation. So kann er Risiken einfach erklären und Chefs überzeugen.* Eine Sicherheitskultur im Unternehmen ist sehr wichtig. Mitarbeiter sollen für Cybersicherheit mitdenken und Fehler vermeiden.* Risiken früh zu erkennen ist nötig. Firmen sollten Pläne machen, die auch zukünftige Gefahren bedenken, nicht nur aktuelle Probleme lösen.* Neue Technik wie KI und Cloud ist hilfreich. Sie macht Sicherheit einfacher und unterstützt die Ziele der Firma.Die traditionelle Rolle des CISOTechnischer Fokus und reaktive SicherheitsmaßnahmenIn der Vergangenheit lag der Schwerpunkt der CISO-Rolle auf technischen Aufgaben. Sie konzentrierten sich darauf, Netzwerke zu sichern, Firewalls zu konfigurieren und Schwachstellen in IT-Systemen zu beheben. Ihre Arbeit war stark auf die technische Ebene beschränkt, ohne die geschäftlichen Auswirkungen von Sicherheitsmaßnahmen zu berücksichtigen.Hinweis: Diese technische Ausrichtung führte oft dazu, dass Sicherheitsstrategien isoliert von den Geschäftsprozessen entwickelt wurden.Reaktive Sicherheitsmaßnahmen dominierten den Alltag. Sie mussten auf Bedrohungen reagieren, sobald diese erkannt wurden. Präventive Ansätze oder langfristige Sicherheitsstrategien spielten eine untergeordnete Rolle. Diese Arbeitsweise war zwar effektiv bei der Bekämpfung akuter Probleme, ließ jedoch wenig Raum für Innovation oder strategische Planung.Der CISO als IT-Feuerwehr bei VorfällenAls CISO waren Sie oft die erste Anlaufstelle bei Sicherheitsvorfällen. Ihre Aufgabe bestand darin, Schäden zu minimieren und den Betrieb schnellstmöglich wiederherzustellen. Diese Rolle als "IT-Feuerwehr" erforderte schnelle Entscheidungen und technisches Know-how.* Typische Aufgaben in dieser Rolle:* Eindämmung von Cyberangriffen.* Wiederherstellung betroffener Systeme.* Analyse der Ursachen von Sicherheitsvorfällen.Die ständige Bereitschaft, auf Krisen zu reagieren, führte jedoch häufig zu einem reaktiven Arbeitsmodus. Dieser Fokus auf kurzfristige Problemlösungen erschwerte es, langfristige Sicherheitskonzepte zu entwickeln.Begrenzte strategische Einbindung in GeschäftsentscheidungenTraditionell war die Rolle des CISO stark von der IT-Abteilung isoliert. Sie hatten selten die Möglichkeit, an strategischen Geschäftsentscheidungen teilzunehmen. Sicherheitsfragen wurden oft als rein technische Themen betrachtet, die keinen direkten Einfluss auf die Unternehmensstrategie hatten.Tipp: Diese begrenzte Einbindung führte dazu, dass Sicherheitsmaßnahmen häufig als Kostenfaktor wahrgenommen wurden, anstatt als strategischer Vorteil.Ohne Zugang zur Führungsebene fehlte Ihnen die Plattform, um die Bedeutung von Cybersicherheit für den Geschäftserfolg zu kommunizieren. Dies führte dazu, dass Sicherheitsinitiativen oft nicht die notwendige Unterstützung erhielten, um effektiv umgesetzt zu werden.Treibende Kräfte hinter dem WandelIntegration von Cybersicherheit in die GeschäftsstrategieCybersicherheit hat sich von einer rein technischen Aufgabe zu einem strategischen Element entwickelt. Du musst heute Sicherheitsmaßnahmen nicht nur als Schutzmechanismus betrachten, sondern als integralen Bestandteil der Unternehmensstrategie. Unternehmen, die ihre Cybersicherheitsprogramme gezielt an Geschäftszielen ausrichten, profitieren von messbaren Vorteilen:* Eine um 18 % höhere Wahrscheinlichkeit, Umsatzwachstumsziele zu erreichen.* Durchschnittlich 26 % geringere Kosten bei Sicherheitsvorfällen.Die Nachfrage nach integrierten Sicherheitslösungen steigt. Du stehst vor der Herausforderung, Sicherheitskonzepte so zu gestalten, dass sie nicht nur Bedrohungen abwehren, sondern auch den Geschäftserfolg fördern. 64 % der Unternehmen erkennen bereits den Mehrwert von Cybersicherheit für ihre Kunden. Wenn du über 10 % des IT-Budgets in Sicherheitsmaßnahmen investierst, kannst du Marktanteile gewinnen und die Wettbewerbsfähigkeit deines Unternehmens stärken.Zunehmende Komplexität und BedrohungslageDie digitale Transformation hat die Angriffsflächen für Cyberkriminelle erweitert. Du musst dich mit einer immer komplexeren Bedrohungslage auseinandersetzen. Seit Anfang 2023 berichten 82 % der IT-Verantwortlichen von einer Zunahme der Cyber-Sicherheitsrisiken. Ransomware- und Phishing-Attacken stellen für 71 % der Unternehmen eine akute Gefahr dar. Insider Threats werden von 65 % der Unternehmen als besonders kritisch eingestuft.Der BSI-Lagebericht 2024 beschreibt die IT-Sicherheit in Deutschland als "angespannt" und "besorgniserregend". Kleine und mittelständische Unternehmen sind besonders gefährdet, da ihnen oft die Ressourcen fehlen, um komplexe Bedrohungen abzuwehren. Du musst daher Sicherheitsstrategien entwickeln, die sowohl technische als auch organisatorische Schwachstellen adressieren.Anforderungen an proaktives RisikomanagementReaktive Sicherheitsmaßnahmen reichen nicht mehr aus. Du musst Risiken frühzeitig erkennen und gezielt minimieren. Proaktives Risikomanagement erfordert eine systematische Analyse von Schwachstellen und die Entwicklung langfristiger Strategien. Unternehmen, die präventiv handeln, können nicht nur Sicherheitsvorfälle reduzieren, sondern auch ihre Widerstandsfähigkeit gegenüber neuen Bedrohungen stärken.Ein effektives Risikomanagement umfasst die Integration von Sicherheitsmaßnahmen in alle Geschäftsprozesse. Du solltest Sicherheitsrisiken nicht isoliert betrachten, sondern als Teil der gesamten Wertschöpfungskette. Mit datengetriebenen Analysen und kontinuierlichem Monitoring kannst du Risiken besser priorisieren und fundierte Entscheidungen treffen.Neue Anforderungen an den modernen CISOStrategisches Denken und GeschäftssinnDu musst heute weit mehr leisten als technische Expertise. Strategisches Denken und Geschäftssinn sind essenziell, um Sicherheitsmaßnahmen mit den Unternehmenszielen zu verknüpfen. Deine Aufgabe besteht darin, Risiken nicht nur zu minimieren, sondern auch Chancen zu erkennen, die durch eine robuste Sicherheitsstrategie entstehen.Ein moderner CISO versteht die Wertschöpfungskette seines Unternehmens und weiß, wie Cybersicherheit als Wettbewerbsvorteil genutzt werden kann. Du solltest Sicherheitsmaßnahmen so gestalten, dass sie Innovationen fördern und gleichzeitig die Geschäftskontinuität sichern. Unternehmen, die Sicherheit als strategischen Faktor betrachten, erzielen messbare Vorteile. Sie können schneller auf Marktveränderungen reagieren und ihre Position gegenüber Wettbewerbern stärken.Tipp: Entwickle ein tiefes Verständnis für die Geschäftsprozesse deines Unternehmens. Nur so kannst du Sicherheitsstrategien entwerfen, die nicht als Hindernis, sondern als Enabler wahrgenommen werden.Kommunikation auf VorstandsebeneDie Fähigkeit, komplexe Sicherheitsrisiken verständlich zu kommunizieren, ist entscheidend für deinen Erfolg. Du musst den Vorstand nicht nur über technische Details informieren, sondern auch die geschäftlichen Auswirkungen von Sicherheitsmaßnahmen klar darstellen. Eine effektive Kommunikation auf Vorstandsebene stärkt deine Position und sichert die notwendige Unterstützung für deine Initiativen.Ein gut informierter Vorstand reagiert schneller und effektiver auf Bedrohungen. Studien zeigen, dass 48 Prozent der IT-Security-Verantwortlichen die Unterstützung des Vorstands als entscheidend für den Erfolg ihrer Strategien betrachten. Gleichzeitig fühlen sich 76 Prozent von der Geschäftsleitung unter Druck gesetzt, Cyberrisiken herunterzuspielen. Du musst daher eine Balance finden, um Risiken realistisch darzustellen und gleichzeitig Vertrauen aufzubauen.* Wichtige Kommunikationsstrategien:* Verwende klare und prägnante Sprache, um technische Risiken in geschäftsrelevante Zusammenhänge zu übersetzen.* Bereite datenbasierte Berichte vor, die die Auswirkungen von Sicherheitsmaßnahmen auf Umsatz, Reputation und Geschäftskontinuität verdeutlichen.* Nutze visuelle Hilfsmittel wie Dashboards, um komplexe Informationen verständlich zu präsentieren.Ein effektiver Schutz vor Cyberbedrohungen ist ohne die Unterstützung der wichtigsten Stakeholder im Unternehmen nicht möglich. Deine Fähigkeit, Sicherheitsrisiken adressatengerecht zu vermitteln, macht dich zu einem unverzichtbaren Business-Partner statt IT-Feuerwehr.Vermittler zwischen IT und GeschäftsführungAls CISO bist du die Brücke zwischen der technischen und der geschäftlichen Welt. Du musst sicherstellen, dass Sicherheitsinitiativen nicht isoliert bleiben, sondern eng mit den Unternehmenszielen abgestimmt sind. Deine Rolle als Vermittler ist entscheidend, um eine integrierte Sicherheitsstrategie zu schaffen, die alle Abteilungen einbindet.82 Prozent der CISOs berichten mittlerweile direkt an den CEO. Dieser Anstieg zeigt, wie wichtig deine Position für die strategische Ausrichtung des Unternehmens geworden ist. Du nimmst regelmäßig an Vorstandssitzungen teil und bist verantwortlich dafür, dass Sicherheitsmaßnahmen nicht nur technisch, sondern auch geschäftlich sinnvoll sind.* Best Practices für die Vermittlerrolle:* Fördere den Dialog zwischen IT und Geschä

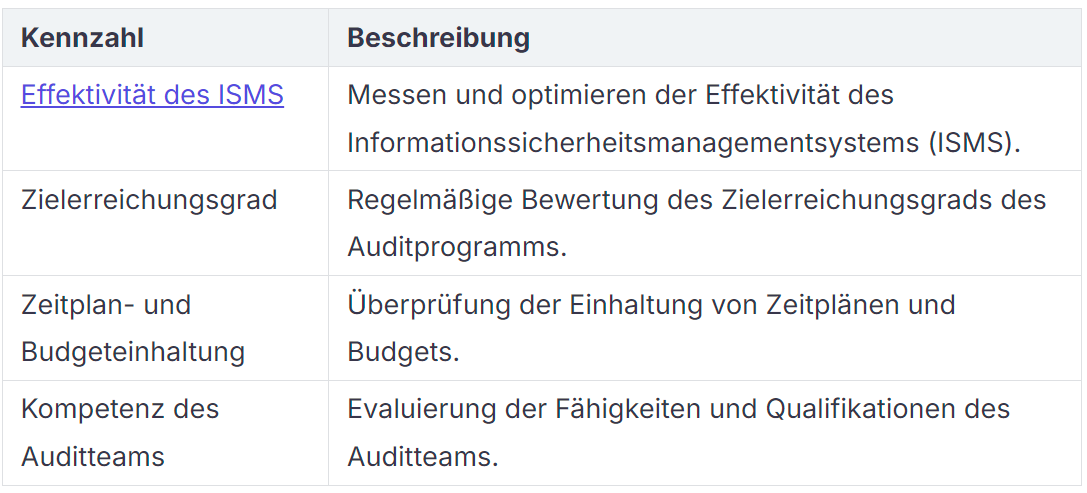

Cybersicherheit ist längst keine Option mehr, sondern eine Notwendigkeit. Die NIS2-Richtlinie zeigt, wie stark Europas kritische Infrastrukturen durch Cyberbedrohungen gefährdet sind. DORA fordert von Finanzunternehmen robuste Standards für Geschäftskontinuität und Datensicherheit. Gleichzeitig sorgt ISO 27001 für ein solides Fundament im Informationsschutz. Doch die zentrale Frage bleibt: Wer schützt WEN wirklich? Laut Bitkom verursachten Cyberangriffe allein 2024 Schäden von 178,6 Milliarden Euro in Deutschland. Das zeigt, wie dringend Unternehmen ihre Sicherheitsstrategien anpassen müssen, um solchen Verlusten vorzubeugen.Wichtige Erkenntnisse* Cybersicherheit ist wichtig. Firmen müssen ihre Schutzpläne verbessern, um Geldverluste durch Hackerangriffe zu verhindern.* Die NIS2-Regel sagt, Firmen sollen wichtige Systeme schützen und Probleme in 24 Stunden melden.* DORA verlangt von Banken, Tests für Sicherheit zu machen und IT-Systeme vor Angriffen zu schützen, um hohe Kosten zu sparen.* ISO 27001 gibt eine flexible Anleitung für Datensicherheit, die Firmen an ihre Bedürfnisse anpassen können.* NIS2, DORA und ISO 27001 zusammen machen Firmen sicherer und helfen, Regeln leichter einzuhalten.Hintergrund und Ziele der RegelwerkeNIS2: Schutz kritischer Infrastrukturen und erweiterte MeldepflichtenDie NIS2-Richtlinie zielt darauf ab, die Cybersicherheit in Europa zu stärken. Sie richtet sich an Unternehmen, die kritische Infrastrukturen betreiben, wie Energieversorger, Gesundheitsdienstleister und Transportunternehmen. Du musst sicherstellen, dass deine Organisation nicht nur technische Schutzmaßnahmen implementiert, sondern auch klare Prozesse für das Melden von Sicherheitsvorfällen etabliert. Die Richtlinie verlangt, dass Vorfälle innerhalb von 24 Stunden gemeldet werden, gefolgt von detaillierten Berichten.Ein besonderer Fokus liegt auf der Lieferkettensicherheit. Du bist verpflichtet, Risiken entlang der gesamten Datenkette zu bewerten und zu minimieren. Dies umfasst regelmäßige Bedrohungsanalysen und die Einführung von Maßnahmen wie Multi-Faktor-Authentifizierung und Verschlüsselung. NIS2 fordert von dir, dass du nicht nur auf Bedrohungen reagierst, sondern proaktiv Schwachstellen identifizierst und behebst.DORA: Digitale Resilienz im FinanzsektorDORA, der Digital Operational Resilience Act, setzt neue Maßstäbe für die Cybersicherheit im Finanzsektor. Du musst sicherstellen, dass deine IT-Systeme widerstandsfähig gegen Angriffe und Ausfälle sind. DORA verlangt von dir, dass du Bedrohungssimulationen durchführst, Resilienztests etablierst und ein robustes Vertragsmanagement mit Drittanbietern sicherstellst.Die Bedeutung dieser Maßnahmen zeigt sich in Zahlen. Laut Berichten lagen die durchschnittlichen Kosten einer Datenschutzverletzung im Finanzbereich 2024 bei 6,08 Millionen Dollar, 22 % höher als der weltweite Durchschnitt. Gleichzeitig planen Unternehmen, zwischen 5 und 15 Millionen Euro in DORA-Strategien zu investieren, um mögliche Gesamtkosten von bis zu 150 Millionen Euro zu vermeiden.ISO 27001: Der globale Standard für InformationssicherheitISO 27001 bietet dir ein bewährtes Fundament für den Schutz von Informationen. Der Standard hilft dir, ein Informationssicherheitsmanagementsystem (ISMS) aufzubauen, das Vertraulichkeit, Integrität und Verfügbarkeit gewährleistet. Du kannst Risiken systematisch identifizieren, bewerten und mit geeigneten Maßnahmen steuern.Die Stärke von ISO 27001 liegt in seiner Flexibilität. Du kannst die Anforderungen an deine spezifischen Geschäftsbedürfnisse anpassen. Dennoch reicht der Standard allein oft nicht aus, um die strengen Vorgaben von NIS2 und DORA zu erfüllen. Du solltest ISO 27001 als Ausgangspunkt nutzen und gezielt erweitern, um branchenspezifische Anforderungen zu erfüllen.Gemeinsame Zielsetzungen und UnterschiedeDie Regelwerke NIS2, DORA und ISO 27001 verfolgen ein gemeinsames Ziel: Sie wollen die Cybersicherheit in Unternehmen stärken. Du wirst feststellen, dass alle drei Ansätze auf systematisches Risiko-Management setzen. Sie fordern dich auf, Risiken zu identifizieren, zu bewerten und geeignete Maßnahmen zu ergreifen. Auch klare Melde- und Reaktionsprozesse bei Sicherheitsvorfällen gehören zu den zentralen Anforderungen. Diese Gemeinsamkeiten schaffen eine solide Grundlage für den Schutz deiner Organisation.Trotz dieser Überschneidungen gibt es wichtige Unterschiede, die du beachten solltest. NIS2 richtet sich speziell an kritische Infrastrukturen wie Energie, Gesundheit und Transport. Es verlangt von dir, branchenspezifische Maßnahmen umzusetzen, die über die allgemeinen Anforderungen von ISO 27001 hinausgehen. DORA hingegen konzentriert sich auf den Finanzsektor. Es fordert dich auf, Resilienztests und Bedrohungssimulationen durchzuführen, die in ISO 27001 nicht verpflichtend sind.Die Unterschiede zeigen sich auch bei den Meldepflichten. Während ISO 27001 dir Flexibilität bei der Gestaltung deiner Prozesse lässt, setzt NIS2 strikte Fristen und detaillierte Anforderungen. Du musst Vorfälle innerhalb von 24 Stunden melden und umfassende Berichte vorlegen. DORA geht noch weiter und verlangt von dir, Vorfälle im Finanzbereich innerhalb von vier Stunden zu melden.Hier eine Übersicht der Gemeinsamkeiten und Unterschiede:Diese Tabelle hilft dir, die Regelwerke besser zu verstehen und ihre Anforderungen gezielt umzusetzen. Du solltest die Unterschiede nutzen, um deine Sicherheitsstrategie optimal anzupassen.Wer schützt WEN? Ein Vergleich der RegelwerkeAnwendungsbereiche und betroffene BranchenDie Regelwerke NIS2, DORA und ISO 27001 decken unterschiedliche Branchen und Anwendungsbereiche ab. NIS2 richtet sich an Unternehmen, die kritische Infrastrukturen betreiben. Dazu gehören Energieversorger, Gesundheitsdienstleister und Transportunternehmen. Diese Organisationen tragen eine besondere Verantwortung, da ihre Dienste essenziell für das Gemeinwohl sind. DORA hingegen fokussiert sich auf den Finanzsektor. Banken, Versicherungen und Zahlungsdienstleister müssen sicherstellen, dass ihre IT-Systeme widerstandsfähig gegen Cyberangriffe und technische Ausfälle sind. ISO 27001 bietet eine breitere Anwendung und kann in nahezu jeder Branche eingesetzt werden. Es dient als globaler Standard für Informationssicherheit und legt den Schwerpunkt auf die Einführung eines Informationssicherheitsmanagementsystems (ISMS).Ein Vergleich der Wirksamkeit der Ansätze zeigt interessante Ergebnisse:Die Frage "Wer schützt WEN?" wird hier besonders relevant. Während ISO 27001 eine universelle Grundlage bietet, zielen NIS2 und DORA auf spezifische Sektoren ab, die besonders anfällig für Cyberbedrohungen sind. Du solltest daher prüfen, welches Regelwerk für deine Branche die höchsten Anforderungen stellt.Risikomanagement: Ansätze und AnforderungenRisikomanagement bildet das Herzstück aller drei Regelwerke. ISO 27001 fordert dich auf, Risiken systematisch zu identifizieren, zu bewerten und geeignete Maßnahmen zu ergreifen. Du kannst dabei flexible Methoden wie qualitative oder quantitative Analysen nutzen. NIS2 und DORA gehen jedoch einen Schritt weiter. Sie verlangen von dir, dass du branchenspezifische Risiken detaillierter analysierst und konkrete Maßnahmen umsetzt.Die Wirksamkeit der Risikomanagement-Ansätze lässt sich anhand folgender Kennzahlen bewerten:Die Frage "Wer schützt WEN?" zeigt sich hier in der Tiefe der Anforderungen. Während ISO 27001 dir Flexibilität bietet, fordern NIS2 und DORA von dir, dass du spezifische Bedrohungen wie Lieferkettenrisiken oder ICT-Ausfälle proaktiv adressierst. Du solltest daher sicherstellen, dass dein Risikomanagement nicht nur theoretisch, sondern auch praktisch wirksam ist.Meldepflichten: Unterschiede in Fristen und ProzessenDie Meldepflichten unterscheiden sich deutlich zwischen den Regelwerken. ISO 27001 gibt dir Spielraum, wie du Vorfälle meldest und dokumentierst. NIS2 und DORA setzen jedoch strikte Fristen und detaillierte Anforderungen. NIS2 verlangt von dir, dass du signifikante Vorfälle innerhalb von 24 Stunden meldest. Ein Abschlussbericht muss spätestens nach einem Monat vorliegen. DORA geht noch weiter. Im Finanzsektor musst du Vorfälle innerhalb von vier Stunden melden, gefolgt von Zwischen- und Abschlussberichten.Ein Vergleich der Meldepflichten zeigt die Unterschiede klar auf:Die Frage "Wer schützt WEN?" wird hier besonders deutlich. NIS2 und DORA legen den Fokus auf schnelle und präzise Meldungen, um Schäden zu minimieren. Du solltest deine Prozesse so gestalten, dass sie den strengen Anforderungen gerecht werden. Ein effektives Meldewesen schützt nicht nur dein Unternehmen, sondern auch die gesamte Branche.Sanktionen und Haftung: Konsequenzen bei NichteinhaltungDie Nichteinhaltung der Regelwerke NIS2, DORA und ISO 27001 kann erhebliche Konsequenzen für dein Unternehmen haben. Die EU-Richtlinien setzen klare Maßstäbe, um die Cybersicherheit zu gewährleisten. Wenn du diese Vorgaben ignorierst, riskierst du nicht nur finanzielle Strafen, sondern auch langfristige Schäden für deine Reputation und Geschäftsfähigkeit.Finanzielle SanktionenDie Strafen für Verstöße gegen NIS2 und DORA sind streng. Unter DORA können Bußgelder bis zu 2 % des weltweiten Jahresumsatzes deines Unternehmens verhängt werden. NIS2 sieht ebenfalls hohe Geldstrafen vor, die sich nach der Schwere des Verstoßes richten. Diese finanziellen Belastungen können dein Budget erheblich beeinträchtigen und deine Wachstumspläne gefährden.Haftung der GeschäftsleitungDie Verantwortung liegt nicht nur bei deinem Unternehmen, sondern auch bei der Geschäftsleitung. NIS2 fordert, dass Vorstände und Geschäftsführer persönlich haftbar gemacht werden können, wenn die Vorgaben nicht eingehalten werden. Du musst sicherstellen, dass alle Sicherheitsmaßnahmen dokumentiert und regelmäßig überprüft werden. Eine klare Governance-Struktur hilft dir, die Verantwortlichkeiten zu definieren und Haftungsrisiken zu minimieren.ReputationsverlustEin Sicherheitsvorfall, der nicht ordnungsgemäß gemeldet

Die Ransomware-Gruppen Clop, Akira und RansomHub setzen neue Methoden ein, die Unternehmen und Organisationen vor große Herausforderungen stellen. Ihre Angriffe zielen nicht nur auf technische Schwachstellen, sondern nutzen auch FakeUpdates, um Malware zu verbreiten. Besonders RansomHub hat sich als führender Akteur in Deutschland etabliert. Diese Entwicklung zeigt, wie gefährlich die Bedrohung geworden ist. Angreifer setzen zunehmend auf raffinierte Strategien, um wirtschaftlichen Schaden anzurichten und sensible Daten zu gefährden.Wichtige Erkenntnisse* Gruppen wie Clop, Akira und RansomHub greifen Firmen mit neuen Tricks an. Firmen müssen ihre Sicherheitspläne ändern, um sich zu schützen.* Hacker stehlen oft wichtige Daten und drohen, sie zu zeigen. Firmen sollten ihre Daten sichern und oft Updates machen.* Triple-Extortion mischt Datendiebstahl, DDoS-Angriffe und Kontakt zu Kunden. Firmen sollten Netzwerke trennen und Multi-Faktor-Login nutzen.* KI und Automatisierung machen Angriffe schneller und besser. Firmen sollten Mitarbeiter schulen, um Betrug und Tricks zu erkennen.* RansomHub ist eine Plattform für Hacker, um Angriffe zu planen. Firmen sollten mit Experten arbeiten, um ihre Sicherheit zu verbessern.Hintergrund: Wer sind Clop, Akira und RansomHub?Clop: Eine etablierte Ransomware-Gruppe mit gezielten SchwachstellenangriffenClop zählt zu den bekanntesten Ransomware-Gruppen weltweit. Ihre Angriffe richten sich gezielt gegen Schwachstellen in Unternehmenssystemen. Besonders auffällig ist ihre Fähigkeit, Sicherheitslücken in Transferplattformen auszunutzen. Im Jahr 2025 kompromittierte Clop über 300 Organisationen, ohne Daten zu verschlüsseln. Stattdessen setzten sie auf Datenexfiltration, um Druck auf ihre Opfer auszuüben. Diese Strategie zeigt, wie flexibel und gefährlich Clop agiert. Unternehmen aus der Logistik und Fertigung standen dabei besonders im Fokus. Ihre Angriffe verursachten nicht nur wirtschaftliche Schäden, sondern auch Reputationsverluste.Akira: Neue Akteure mit innovativen VerschlüsselungstechnikenAkira ist eine aufstrebende Ransomware-Gruppe, die sich durch ihre innovativen Methoden auszeichnet. Sie greifen gezielt VPN- und Perimeter-Geräte an, die oft unzureichend geschützt sind. Ihre Verschlüsselungstechniken sind besonders effizient und schwer zu entschlüsseln. Akira hat in kurzer Zeit erfahrene Affiliates aus anderen Gruppen integriert, was ihre Schlagkraft erhöht. Ihre Angriffe zeigen eine klare Strategie: Schwachstellen ausnutzen und gezielt Daten verschlüsseln. Unternehmen, die ihre Sicherheitsmaßnahmen vernachlässigen, werden schnell zu Opfern dieser Gruppe.RansomHub: Ein Marktplatz für Cyberkriminelle und KoordinationsplattformRansomHub hat sich als zentrale Plattform für Cyberkriminelle etabliert. Hier werden Angriffe koordiniert und gestohlene Daten gehandelt. Die Gruppe nutzt hybride Erpressungsmethoden, die sowohl Datenexfiltration als auch Verschlüsselung umfassen. Ihre Leak-Seiten verzeichnen eine hohe Anzahl von Opfern, was ihre Dominanz im Ransomware-Ökosystem unterstreicht. RansomHub bietet nicht nur technische Unterstützung, sondern auch Zugang zu spezialisierten Tools und Netzwerken. Diese Plattform ermöglicht es Angreifern, ihre Aktivitäten effizient zu planen und umzusetzen.Neue Angriffsstrategien im FokusDatenexfiltration statt Verschlüsselung: Der stille ParadigmenwechselCyberkriminelle haben ihre Taktiken angepasst. Statt Daten zu verschlüsseln, setzen sie zunehmend auf Datenexfiltration. Diese Methode ermöglicht es Angreifern, sensible Informationen unbemerkt zu stehlen. Unternehmen verlieren dadurch die Kontrolle über ihre Daten. Die Veröffentlichung gestohlener Informationen auf Leak-Seiten erhöht den Druck auf die Opfer. Angreifer nutzen diese Strategie, um Reputationsverluste und rechtliche Konsequenzen zu verursachen.Ein Beispiel zeigt die Effektivität dieser Methode. Die Gruppe Clop kompromittierte über 300 Organisationen, ohne eine einzige Datei zu verschlüsseln. Stattdessen exfiltrierten sie Daten und drohten mit deren Veröffentlichung. Diese Angriffe trafen besonders Unternehmen aus der Logistik und Fertigung. Die Folgen waren gravierend: Geschäftsgeheimnisse und Kundeninformationen wurden öffentlich gemacht. Unternehmen mussten sich nicht nur mit finanziellen Schäden, sondern auch mit einem Vertrauensverlust auseinandersetzen.Triple-Extortion-Modelle: Erpressung auf mehreren EbenenTriple-Extortion-Modelle erweitern die klassische Erpressung. Angreifer kombinieren Datenexfiltration mit DDoS-Angriffen und direkter Kontaktaufnahme zu Kunden oder Partnern. Diese mehrstufige Strategie erhöht den Druck auf die Opfer erheblich. Unternehmen stehen nicht nur vor der Herausforderung, ihre Systeme wiederherzustellen, sondern müssen auch mit den Auswirkungen auf ihre Geschäftsbeziehungen umgehen.Ein typisches Szenario: Angreifer drohen, gestohlene Daten zu veröffentlichen, während sie gleichzeitig die IT-Infrastruktur mit DDoS-Angriffen lahmlegen. Parallel dazu kontaktieren sie Kunden und Partner, um den Druck zu erhöhen. Diese Methode zielt darauf ab, den Ruf des Unternehmens zu schädigen und die Opfer zur Zahlung zu zwingen. Triple-Extortion-Modelle zeigen, wie raffiniert und aggressiv moderne Ransomware-Angriffe geworden sind.Einsatz von KI und Automatisierung: Neue Dimensionen der AngriffseffizienzKünstliche Intelligenz (KI) und Automatisierung haben die Effizienz von Ransomware-Angriffen revolutioniert. Angreifer nutzen KI, um gezielte Phishing-Kampagnen zu erstellen und Social-Engineering-Angriffe zu optimieren. Deepfake-Technologien ermöglichen täuschend echte Videoanrufe, die Führungskräfte imitieren. Diese Methoden erhöhen die Erfolgsquote von Angriffen erheblich.Automatisierung spielt ebenfalls eine zentrale Rolle. Angreifer können ihre Aktivitäten schneller und präziser koordinieren. KI-gestützte Tools analysieren Sicherheitslücken und passen Angriffe dynamisch an. Diese Technologien machen es Verteidigern schwer, Angriffe rechtzeitig zu erkennen. Unternehmen müssen ihre Sicherheitsstrategien anpassen, um mit diesen Entwicklungen Schritt zu halten.Ein Beispiel verdeutlicht die Bedrohung. Angreifer nutzten KI, um eine perfekt formulierte Phishing-E-Mail zu erstellen. Anschließend führten sie einen Deepfake-Videoanruf durch, um Administrationsrechte zu erhalten. Diese Kombination aus KI und Automatisierung zeigt, wie gefährlich moderne Angriffsmethoden sind.Nutzung von RansomHub zur Monetarisierung und KoordinationRansomHub hat sich als zentrale Plattform im Ransomware-Ökosystem etabliert. Diese Plattform dient nicht nur als Marktplatz für gestohlene Daten, sondern auch als Koordinationszentrum für Cyberkriminelle. Ihre Struktur und Funktionalität ermöglichen es Angreifern, ihre Aktivitäten effizient zu planen und zu monetarisieren.Wie RansomHub funktioniertRansomHub bietet eine Vielzahl von Diensten, die speziell auf die Bedürfnisse von Cyberkriminellen zugeschnitten sind. Die Plattform agiert als eine Art "One-Stop-Shop" für Ransomware-Akteure. Zu den Hauptfunktionen gehören:* Datenhandel: Gestohlene Daten werden auf der Plattform angeboten und an den Höchstbietenden verkauft. Unternehmen, die Opfer eines Angriffs wurden, finden ihre sensiblen Informationen oft auf diesen Leak-Seiten wieder.* Erpressungsmanagement: RansomHub stellt Tools bereit, mit denen Angreifer ihre Opfer kontaktieren und Lösegeldforderungen effizient verwalten können.* Technische Unterstützung: Die Plattform bietet Zugang zu spezialisierten Tools, wie Verschlüsselungssoftware oder Exploits, die Angriffe erleichtern.* Affiliate-Programme: Neue Akteure können sich bestehenden Gruppen anschließen und von deren Infrastruktur profitieren. Dies senkt die Einstiegshürden für weniger erfahrene Cyberkriminelle.Hinweis: Diese Funktionen machen RansomHub zu einem zentralen Akteur im Ransomware-Ökosystem. Die Plattform fördert die Professionalisierung und Skalierung von Angriffen.Monetarisierung durch gestohlene DatenDie Monetarisierung gestohlener Daten ist ein zentraler Aspekt von RansomHub. Angreifer nutzen die Plattform, um sensible Informationen in bare Münze umzuwandeln. Dies geschieht auf verschiedene Weise:* Direkter Verkauf: Daten wie Kundeninformationen, Geschäftsgeheimnisse oder Finanzdaten werden direkt an Interessenten verkauft.* Auktionen: Besonders wertvolle Datensätze werden in Auktionen versteigert, um den maximalen Gewinn zu erzielen.* Mehrfache Nutzung: Gestohlene Daten werden mehrfach verwendet. Sie dienen nicht nur der Erpressung des ursprünglichen Opfers, sondern werden auch an Drittparteien weiterverkauft.Ein Beispiel zeigt die Effizienz dieser Methode. Ein Unternehmen aus dem Gesundheitswesen wurde Opfer eines Angriffs. Die Angreifer veröffentlichten Patientendaten auf RansomHub und verkauften diese anschließend an mehrere Interessenten. Der finanzielle Schaden für das Unternehmen war enorm, während die Angreifer mehrfach profitierten.Koordination von AngriffenRansomHub erleichtert die Koordination komplexer Angriffe. Die Plattform bietet eine Infrastruktur, die es mehreren Akteuren ermöglicht, zusammenzuarbeiten. Dies umfasst:* Rollenverteilung: Verschiedene Gruppen übernehmen spezifische Aufgaben, wie das Eindringen in Netzwerke, die Datenexfiltration oder die Verhandlung mit Opfern.* Kommunikationskanäle: Sichere Kommunikationskanäle ermöglichen eine reibungslose Abstimmung zwischen den Beteiligten.* Ressourcenteilung: Tools und Informationen werden innerhalb der Plattform geteilt, um die Effizienz zu steigern.Diese koordinierte Vorgehensweise erhöht die Erfolgsquote von Angriffen erheblich. Gleichzeitig erschwert sie es Verteidigern, die Verantwortlichen zu identifizieren und Gegenmaßnahmen zu ergreifen.Auswirkungen auf die BedrohungslageDie Existenz von Plattformen wie RansomHub hat die Bedrohung durch Ransomware auf eine neue Ebene gehoben. Unternehmen stehen vor einer doppelten Herausforderung: Sie müssen nicht nur ihre Systeme schützen, sondern auch die Verö

Kleine Fehler bei der DER.4-Pflicht können schwerwiegende Folgen haben. Du verlässt dich vielleicht auf technische Maßnahmen, aber oft fehlt es an klaren Prozessen. Ein unvollständiger Notfallplan oder fehlende Zuständigkeiten können ganze Abläufe blockieren. Die Auswirkungen? Verzögerungen, Kosten und im schlimmsten Fall rechtliche Konsequenzen. Schon ein einziger Fehler kann eine Kettenreaktion auslösen, die den Betrieb lähmt. Viele unterschätzen diese Risiken, bis es zu spät ist. Daher ist es entscheidend, die DER.4-Pflicht nicht nur technisch, sondern auch organisatorisch ernst zu nehmen.Wichtige Erkenntnisse* Die DER.4-Pflicht verlangt Technik und Organisation. Beides ist wichtig für Notfälle.* Schulungen sind nötig. Sie zeigen deinem Team, was im Ernstfall zu tun ist.* Klare Abläufe und Aufgaben sind wichtig. Jeder muss seine Rolle kennen.* Technik hilft, Gefahren zu verringern. Nutze Programme für Automatisierung und Kontrolle.* Fehler bei DER.4 können teuer sein. Gute Planung schützt dein Unternehmen.DER.4-Pflicht: Grundlagen und BedeutungDefinition und ZielsetzungDie DER.4-Pflicht ist ein verbindlicher Standard für Betreiber kritischer Infrastrukturen (KRITIS). Sie wurde eingeführt, um die Widerstandsfähigkeit von Unternehmen gegen Sicherheitsvorfälle zu stärken. Du musst sicherstellen, dass dein Unternehmen sowohl technisch als auch organisatorisch auf Notfälle vorbereitet ist. Der Fokus liegt auf der Kombination von technischen Maßnahmen und klaren Prozessen. Ziel ist es, Ausfallzeiten zu minimieren und die Handlungsfähigkeit in Krisensituationen zu gewährleisten.Die DER.4-Pflicht verlangt nicht nur technische Lösungen, sondern auch eine strukturierte Organisation. Du kannst damit sicherstellen, dass dein Unternehmen auch bei unerwarteten Vorfällen stabil bleibt.Wer ist betroffen?Die DER.4-Pflicht betrifft alle Unternehmen, die als Betreiber kritischer Infrastrukturen gelten. Dazu gehören Branchen wie Energieversorgung, Gesundheitswesen, Telekommunikation und Transport. Wenn dein Unternehmen Dienstleistungen oder Produkte bereitstellt, die für die Gesellschaft unverzichtbar sind, musst du die Anforderungen erfüllen.Eine klare Zuordnung erfolgt durch gesetzliche Regelungen. Du solltest prüfen, ob dein Unternehmen unter die KRITIS-Kategorie fällt. Falls ja, bist du verpflichtet, die DER.4-Pflicht umzusetzen und regelmäßig zu überprüfen.Wichtige AnforderungenDie DER.4-Pflicht stellt hohe Anforderungen an die Notfallplanung. Du musst detaillierte Pläne erstellen, die technische und organisatorische Maßnahmen umfassen. Dazu gehören:* Notfallpläne: Diese müssen klare Rollen und Verantwortlichkeiten definieren.* Kommunikationsprotokolle: Du musst sicherstellen, dass Informationen auch bei Systemausfällen fließen.* Tests und Übungen: Regelmäßige Überprüfungen sind Pflicht, um die Wirksamkeit der Maßnahmen zu gewährleisten.Ein weiterer Schwerpunkt liegt auf der Dokumentation. Du musst alle Prozesse und Ergebnisse nachvollziehbar festhalten. Das hilft dir, Schwachstellen zu erkennen und kontinuierlich zu verbessern.Risiken kleiner Fehler bei der DER.4-PflichtTypische FehlerquellenFehler bei der DER.4-Pflicht entstehen oft durch mangelnde Aufmerksamkeit oder unzureichende Vorbereitung. Du kannst typische Fehler vermeiden, wenn du die häufigsten Schwachstellen kennst:* Unrichtiger Umsatzsteuerausweis bei Abschlagsrechnungen.* Nicht korrekter Ausweis der bereits entrichteten Umsatzsteuer.* Beispiel: Bei einer Rechnung von 11.900,00 € wird die Umsatzsteuer von 1.900,00 € nicht korrekt ausgewiesen. Das führt zu einem Liquiditätsnachteil.Solche Fehler wirken sich direkt auf die finanzielle Stabilität deines Unternehmens aus. Sie können auch die Zusammenarbeit mit Partnern und Behörden erschweren. Du solltest daher sicherstellen, dass alle relevanten Prozesse regelmäßig überprüft und dokumentiert werden.Rechtliche KonsequenzenFehler in der DER.4-Pflicht können rechtliche Folgen haben, die du nicht unterschätzen solltest. Ein bekanntes Beispiel zeigt, wie ernsthaft solche Konsequenzen sein können:* Das Verwaltungsgericht Wiesbaden entschied, dass eine Beamtin, die Wegezeiten fälschlicherweise als Arbeitszeit erfasste, disziplinarrechtlich bestraft wurde.* Die Strafe umfasste eine Kürzung der Bezüge um ein Zehntel für zwei Jahre.* Das Gericht stellte fest, dass die Beamtin gegen die beamtenrechtliche Wohlverhaltenspflicht und die Wahrheitspflicht verstoßen hat.Diese Entscheidung verdeutlicht, dass selbst kleine Fehler schwerwiegende Auswirkungen haben können. Du solltest daher sicherstellen, dass alle Vorgaben der DER.4-Pflicht korrekt umgesetzt werden. Eine klare Dokumentation und regelmäßige Schulungen helfen dir, rechtliche Risiken zu minimieren.Finanzielle und operative AuswirkungenDie finanziellen und operativen Folgen von Fehlern bei der DER.4-Pflicht sind oft gravierend. Du kannst diese Auswirkungen besser verstehen, wenn du die typischen Szenarien kennst:* ESG-Reporting beeinflusst die Kosten und erfordert Investitionen.* Mängel in der Unternehmensführung führen zu Einnahmeverlusten und rechtlichen Risiken.* Die Integration von ESG-Daten in Unternehmensleistungsmanagement-Plattformen optimiert finanzielle Ergebnisse.Fehler in der DER.4-Pflicht können zu erhöhten Betriebskosten und längeren Ausfallzeiten führen. Du riskierst, dass wichtige Prozesse blockiert werden und zusätzliche Ressourcen benötigt werden. Eine strukturierte Planung und regelmäßige Tests helfen dir, diese Risiken zu reduzieren und die Effizienz deines Unternehmens zu steigern.Warum werden Risiken bei der DER.4-Pflicht unterschätzt?Psychologische FaktorenDu neigst dazu, Risiken zu unterschätzen, wenn sie nicht unmittelbar sichtbar sind. Viele Menschen glauben, dass ein Notfall sie nicht treffen wird. Dieses sogenannte "Optimismus-Bias" führt dazu, dass du dich weniger intensiv mit der DER.4-Pflicht beschäftigst. Auch die Routine im Arbeitsalltag trägt dazu bei. Du verlässt dich auf bestehende Prozesse und bemerkst mögliche Schwachstellen erst, wenn es zu spät ist.Ein weiterer psychologischer Faktor ist die sogenannte "Verfügbarkeitsheuristik." Du bewertest Risiken oft danach, wie präsent sie in deinem Gedächtnis sind. Wenn dein Unternehmen bisher keine größeren Vorfälle erlebt hat, schätzt du die Gefahr als gering ein. Diese Denkweise kann dazu führen, dass du wichtige Maßnahmen vernachlässigst.Organisatorische SchwächenViele Unternehmen haben keine klaren Strukturen, um die Anforderungen der DER.4-Pflicht umzusetzen. Du kannst dies an fehlenden Zuständigkeiten oder unklaren Prozessen erkennen. Ohne eine zentrale Koordination entstehen Lücken, die im Ernstfall schwerwiegende Folgen haben.Ein häufiges Problem ist die mangelnde Kommunikation zwischen Abteilungen. Wenn IT, Management und operative Teams nicht eng zusammenarbeiten, bleiben wichtige Informationen auf der Strecke. Du solltest sicherstellen, dass alle Beteiligten ihre Rollen und Aufgaben kennen. Nur so kannst du eine reibungslose Umsetzung gewährleisten.Fehlende Schulungen und BewusstseinOhne regelmäßige Schulungen fehlt dir und deinem Team oft das Wissen, um die DER.4-Pflicht korrekt umzusetzen. Viele Mitarbeitende wissen nicht, wie sie im Notfall reagieren sollen. Das führt zu Unsicherheiten und erhöht die Fehleranfälligkeit.Du solltest Schulungen nicht als einmalige Maßnahme betrachten. Regelmäßige Übungen und Workshops helfen dir, das Bewusstsein für Risiken zu schärfen. So stellst du sicher, dass alle Mitarbeitenden auf dem neuesten Stand sind und im Ernstfall richtig handeln können.Strategien zur Fehlervermeidung bei der DER.4-PflichtRegelmäßige SchulungenRegelmäßige Schulungen sind der Schlüssel, um dein Team auf die Anforderungen der DER.4-Pflicht vorzubereiten. Du kannst damit sicherstellen, dass alle Mitarbeitenden die notwendigen Kenntnisse besitzen, um im Ernstfall richtig zu handeln. Schulungen sollten praxisnah gestaltet sein und reale Szenarien abbilden. So lernen die Teilnehmenden, wie sie in kritischen Situationen reagieren und welche Schritte sie einleiten müssen.Tipp: Plane Schulungen mindestens einmal im Jahr ein. Ergänze sie durch spontane Übungen, um die Reaktionsfähigkeit deines Teams zu testen.Ein weiterer Vorteil von Schulungen ist die Förderung des Teamgeists. Mitarbeitende, die gemeinsam trainieren, entwickeln ein besseres Verständnis für ihre Rollen und die Zusammenarbeit. Du kannst auch externe Experten einladen, um spezifisches Wissen zu vermitteln. Diese Experten bringen oft wertvolle Einblicke aus der Praxis mit.Checklisten und AuditsChecklisten und Audits helfen dir, die Einhaltung der DER.4-Pflicht systematisch zu überprüfen. Mit einer gut strukturierten Checkliste kannst du sicherstellen, dass keine wichtigen Schritte übersehen werden. Eine Checkliste könnte beispielsweise folgende Punkte enthalten:* Sind alle Notfallpläne aktuell?* Wurden die Kommunikationswege getestet?* Sind die Verantwortlichkeiten klar definiert?Audits gehen einen Schritt weiter. Sie ermöglichen dir, Schwachstellen in deinen Prozessen zu identifizieren und gezielt zu beheben. Du kannst interne Audits durchführen oder externe Prüfer hinzuziehen. Externe Audits bieten oft eine objektive Perspektive und decken Probleme auf, die intern übersehen werden könnten.Hinweis: Dokumentiere die Ergebnisse von Audits sorgfältig. Nutze sie, um deine Prozesse kontinuierlich zu verbessern.Klare Prozesse und VerantwortlichkeitenKlare Prozesse und Verantwortlichkeiten sind das Fundament eines erfolgreichen Notfallmanagements. Du solltest sicherstellen, dass jede Person im Unternehmen ihre Rolle kennt. Wer ist für die Kommunikation zuständig? Wer koordiniert die Wiederherstellung der Systeme? Diese Fragen müssen im Voraus geklärt sein.Eine klare Prozessstruktur hilft dir, im Ernstfall schnell und effizient zu handeln. Du kannst beispielsweise ein Organigramm erstellen, das die Zuständigkeiten visualisiert. Dieses Organigramm sollte leicht zugänglich sein, damit alle Mitarbeitenden im Notfall dara