Erfolgsfaktoren für ein effektives Security Audit

Description

Ein Security-Audit ist mehr als nur ein lästiger Pflichttermin. Es bietet uns die Chance, echte Fortschritte in der Sicherheitsstrategie zu erzielen. Aber warum bleiben viele Audits oft wirkungslos? Der Schlüssel liegt in der individuellen Analyse. Wenn wir unsere spezifischen Risiken verstehen, können wir gezielt handeln und nicht nur Standards abarbeiten. Ein gut durchgeführtes Audit wird so zu einem Werkzeug, das uns klare Prioritäten und praktische Maßnahmen liefert. Es hilft dabei, die Sicherheitskultur nachhaltig zu stärken.

Wichtige Erkenntnisse

* Setze klare Ziele für dein Audit. Überlege, was du erreichen willst.

* Wähle den richtigen Audit-Typ. Intern, extern oder Compliance – jeder hat einen Zweck.

* Hole wichtige Personen früh ins Boot. Ihre Meinungen machen das Audit besser.

* Plane das Audit genau. Klare Aufgaben helfen, es gut durchzuführen.

* Mach Audits regelmäßig. So findest du Probleme früh und verbesserst die Sicherheit.

Zielsetzung und Planung eines Security-Audits

Die Bedeutung klarer Ziele und Erwartungen

Ein Security-Audit ohne klare Ziele? Das wäre wie eine Reise ohne Ziel – man kommt irgendwo an, aber wahrscheinlich nicht dort, wo man hinwollte. Deshalb ist es entscheidend, von Anfang an zu wissen, was man erreichen möchte. Möchte ich Schwachstellen in der IT-Infrastruktur aufdecken? Oder geht es darum, die Einhaltung von Compliance-Vorgaben zu überprüfen? Vielleicht steht auch die Bewertung der Effektivität meines ISMS (Informationssicherheitsmanagementsystems) im Fokus.

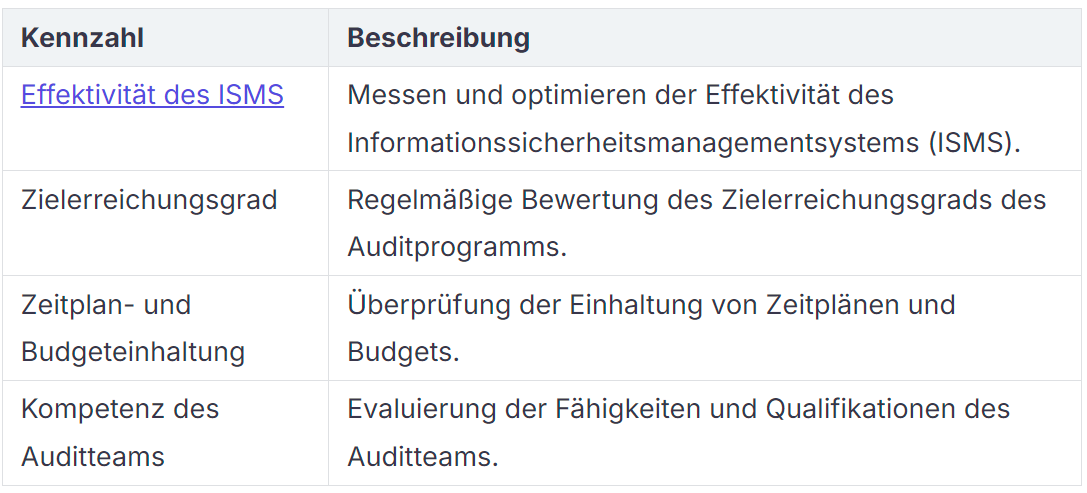

Ein strukturierter Ansatz hilft dabei, den Überblick zu behalten. Hier sind einige wichtige Kennzahlen, die ich bei der Zielsetzung berücksichtige:

Diese Kennzahlen geben mir eine klare Richtung und helfen, den Erfolg des Audits messbar zu machen. Ohne sie würde ich im Dunkeln tappen.

Auswahl des passenden Audit-Typs (intern, extern, Compliance, Risikoanalyse)

Nicht jedes Security-Audit ist gleich. Es gibt verschiedene Typen, und die Wahl des richtigen hängt von meinen Zielen ab. Ein internes Audit eignet sich hervorragend, um interne Prozesse zu überprüfen und Schwachstellen frühzeitig zu erkennen. Externe Audits hingegen bringen eine unabhängige Perspektive ins Spiel – perfekt, wenn ich eine objektive Bewertung benötige oder externe Anforderungen erfüllen muss.

Compliance-Audits sind ideal, wenn ich sicherstellen möchte, dass mein Unternehmen gesetzliche oder regulatorische Vorgaben einhält. Risikoanalysen hingegen konzentrieren sich darauf, potenzielle Bedrohungen zu identifizieren und zu bewerten.

Tipp: Ich frage mich immer: "Was ist mein Hauptziel?" Die Antwort darauf führt mich zum passenden Audit-Typ.

Einbindung relevanter Stakeholder in die Planung

Ein erfolgreiches Security-Audit ist keine One-Man-Show. Es erfordert die Zusammenarbeit verschiedener Stakeholder. Ich beziehe frühzeitig alle relevanten Personen ein – von der IT-Abteilung über das Management bis hin zu externen Partnern. Jeder bringt eine einzigartige Perspektive mit, die das Audit bereichert.

Ein Beispiel: Während die IT-Abteilung technische Details liefert, hilft das Management, die strategische Bedeutung bestimmter Risiken zu bewerten. Externe Partner können wiederum wertvolle Einblicke in Best Practices geben. Diese Zusammenarbeit sorgt dafür, dass das Audit nicht nur umfassend, sondern auch praxisnah ist.

Zusätzlich achte ich darauf, dass die Kommunikation klar und transparent bleibt. Regelmäßige Updates und ein gemeinsames Verständnis der Ziele verhindern Missverständnisse und fördern die Akzeptanz der Ergebnisse.

Vorbereitung auf ein Security-Audit

Erstellung eines detaillierten Audit-Plans

Ein guter Plan ist die halbe Miete – das gilt auch für ein Security-Audit. Ich beginne immer mit einer klaren Struktur. Welche Bereiche möchte ich prüfen? Welche Systeme und Prozesse stehen im Fokus? Diese Fragen helfen mir, den Umfang des Audits festzulegen. Danach erstelle ich eine Zeitleiste. Ich plane genau, wann welche Schritte erfolgen sollen. Das sorgt dafür, dass ich den Überblick behalte und keine wichtigen Punkte vergesse.

Ein weiterer wichtiger Punkt: Ich definiere die Verantwortlichkeiten. Wer ist für welche Aufgabe zuständig? Das kläre ich frühzeitig, um Missverständnisse zu vermeiden. Außerdem halte ich alle Details schriftlich fest. Ein gut dokumentierter Audit-Plan dient mir als Leitfaden und hilft, das Audit effizient durchzuführen.

Sammlung und Analyse relevanter Daten und Dokumente

Bevor ich mit dem Audit starte, sammle ich alle notwendigen Informationen. Dazu gehören Richtlinien, Protokolle, Berichte und technische Dokumentationen. Diese Unterlagen geben mir einen ersten Überblick über die aktuelle Sicherheitslage. Ich analysiere sie sorgfältig, um mögliche Schwachstellen zu identifizieren.

Manchmal entdecke ich dabei schon erste Auffälligkeiten. Zum Beispiel, wenn ein Protokoll veraltete Sicherheitsrichtlinien enthält. Solche Hinweise nehme ich direkt in meine Audit-Checkliste auf. Je gründlicher ich in dieser Phase arbeite, desto effektiver wird das Audit später.

Zusammenstellung eines kompetenten Audit-Teams

Ein starkes Team ist entscheidend für den Erfolg eines Audits. Ich achte darauf, dass die Teammitglieder unterschiedliche Kompetenzen mitbringen. Ein IT-Sicherheitsexperte, ein Compliance-Spezialist und jemand aus dem Management – diese Mischung sorgt für eine umfassende Perspektive.

Ich stelle sicher, dass alle Teammitglieder die Ziele des Audits verstehen. Dafür organisiere ich ein Kick-off-Meeting. Hier klären wir offene Fragen und stimmen uns auf die nächsten Schritte ab. Ein motiviertes und gut vorbereitetes Team macht den Unterschied – das habe ich immer wieder erlebt.

Durchführung eines effektiven Security-Audits

Analyse der bestehenden Sicherheitsmaßnahmen

Bevor ich mit einem Security-Audit starte, schaue ich mir die bestehenden Sicherheitsmaßnahmen genau an. Das ist wie ein Gesundheitscheck für die IT-Infrastruktur. Ich prüfe, welche Schutzmechanismen bereits vorhanden sind und wie gut sie funktionieren. Dabei konzentriere ich mich auf Bereiche wie Zugriffskontrollen, Datenverschlüsselung und Notfallpläne. Diese Analyse zeigt mir, wo es Schwachstellen gibt und welche Maßnahmen optimiert werden müssen.

Um die Effektivität der Analyse zu bewerten, nutze ich bestimmte Metriken. Hier ist eine Übersicht, die mir hilft, die Ergebnisse besser einzuordnen:

Diese Tabelle gibt mir eine klare Struktur, um die Analyse gezielt durchzuführen. So weiß ich genau, wo ich ansetzen muss.

Identifikation und Priorisierung von Schwachstellen

Nachdem ich die Sicherheitsmaßnahmen analysiert habe, geht es darum, Schwachstellen zu identifizieren. Ich frage mich: Welche Risiken sind besonders kritisch? Nicht jede Schwachstelle hat die gleiche Priorität. Deshalb bewerte ich sie nach Eintrittswahrscheinlichkeit und möglichem Schaden. Das hilft mir, die dringendsten Probleme zuerst anzugehen.

Ein Beispiel aus meiner Erfahrung: In einem Audit entdeckte ich, dass ein veraltetes System ohne Multifaktor-Authentifizierung existierte. Das war ein großes Risiko. Ich habe es sofort priorisiert und Maßnahmen eingeleitet, um die Sicherheit zu erhöhen. Diese gezielte Vorgehensweise spart Zeit und Ressourcen.

Sicherstellung einer transparenten Kommunikation während des Audits

Ein Security-Audit funktioniert nur, wenn alle Beteiligten gut informiert sind. Ich achte darauf, dass die Kommunikation während des gesamten Prozesses klar und transparent bleibt. Regelmäßige Updates und offene Gespräche sorgen dafür, dass jeder versteht, was gerade passiert und warum bestimmte Maßnahmen wichtig sind.

Ich habe gelernt, dass Missverständnisse oft entstehen, wenn Informationen nicht geteilt werden. Deshalb halte ich alle Stakeholder auf dem Laufenden – sei es durch Meetings, E-Mails oder kurze Berichte. Diese Transparenz stärkt das Vertrauen und erhöht die Akzeptanz der Ergebnisse.

Nachbereitung und Umsetzung der Audit-Ergebnisse

Auswertung und Priorisierung der Ergebnisse

Nach einem Security-Audit beginnt die eigentliche Arbeit. Ich nehme mir Zeit, die Ergebnisse gründlich auszuwerten. Dabei frage ich mich: Welche Schwachstellen sind besonders kritisch? Welche Maßnahmen haben den größten Einfluss auf die Sicherheit? Diese Fragen helfen mir, die Ergebnisse zu priorisieren.

Ich nutze oft eine einfache Methode, um die Prioritäten festzulegen. Ich bewerte die Schwachstellen nach zwei Kriterien: Wie wahrscheinlich ist ein Angriff? Und wie groß wäre der Schaden? Diese Bewertung gibt mir eine klare Richtung. Ein Beispiel: Wenn ein veraltetes System ein hohes Risiko darstellt, setze ich es ganz oben auf die Liste.

Ein weiterer wichtiger Punkt ist die Diskussion mit meinem Team. Unterschiedliche Perspektiven bringen oft neue Erkenntnisse. Gemeinsam entscheiden wir, welche Maßnahmen zuerst umgesetzt werden. So stelle ich sicher, dass wir uns auf die wirklich wichtigen Punkte konzentrieren.

Erstellung eines umsetzbaren Maßnahmenplans

Ein guter Maßnahmenplan ist wie eine Landkarte. Er zeigt mir den Weg und hilft, das Ziel zu erreichen. Ich beginne damit, die priorisierten Schwachstellen in konkrete Aufgaben zu übersetzen. Jede Aufgabe bekommt einen klaren Verantwortlichen und eine Deadline. Das macht den Plan übersichtlich und leicht umsetzbar.

Ich achte darauf, dass der Plan realistisch bleibt. Es bringt nichts, zu viele